As questões mais relevantes sobre ransomware e o projeto No More Ransom.

- 1989: O primeiro ransomware conhecido, o 1989 AIDS Trojan (também conhecido por «PC Cyborg»), foi desenvolvido por Joseph Popp

- 2005: Em Maio, começa a aparecer ransomware de extorsão

- 2006: Em meados de 2006, worms como Gpcode, TROJ.RANSOM.A, Archiveus, Krotten, Cryzip, e MayArchive começam a usar esquemas de encriptação RSA mais sofisticados, com os tamanhos das chaves sempre a aumentar

- 2011: Aparece um ransomware a imitar a Ativação de Produto do Windows

- 2013: Um worm ransomware baseado no exploit kit Stamp.EK aparece assim como ransomwares específicos para Mac OS X. O CryptoLocker rouba um valor estimado em $5 milhões nos últimos quatro meses do ano

- 2015: Múltiplas variantes em multiplas plataformas causam danos como nunca visto

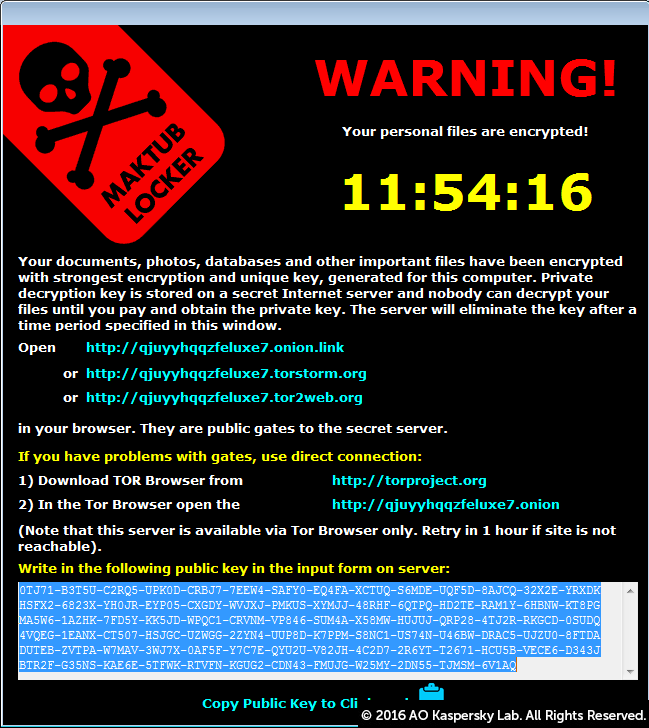

Encryption Ransomware

- Cifra pastas e ficheiros pessoais (documentos, folhas de cálculo, fotografias, vídeos, etc.).

- Os ficheiros afetados são apagados depois de serem cifrados, normalmente é deixado um ficheiro de texto com instruções para o pagamento na mesma pasta destes ficheiros.

- O utilizador poderá só descobrir o problema depois de tentar abrir um dos ficheiros afectados.

- Existem casos de ransomware que usa cifragem onde é mostrado um bloqueio de ecrã (“lock screen”):

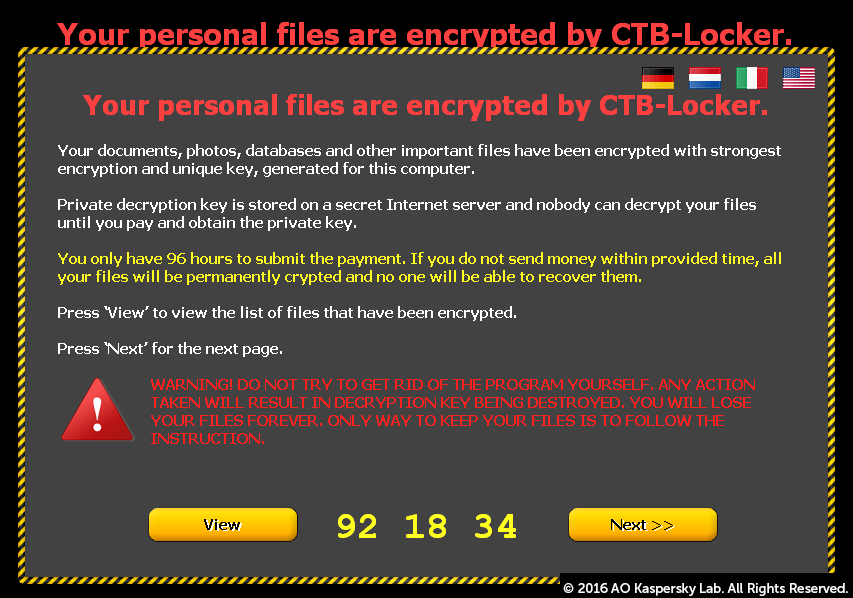

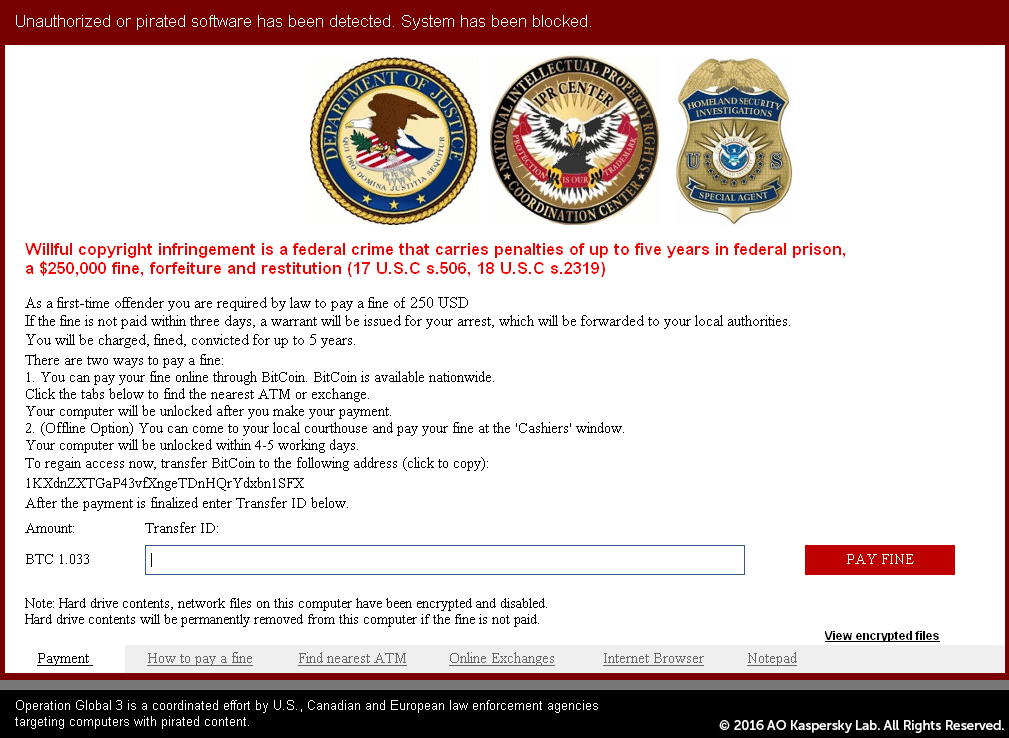

Lock Screen Ransomware — WinLocker

- Bloqueia o ecrã do computador e exige um pagamento para o desbloqueio.

- Mostra uma imagem em ecrã completo que bloqueia o acesso a qualquer outra janela.

- Não cifra nenhum ficheiro.

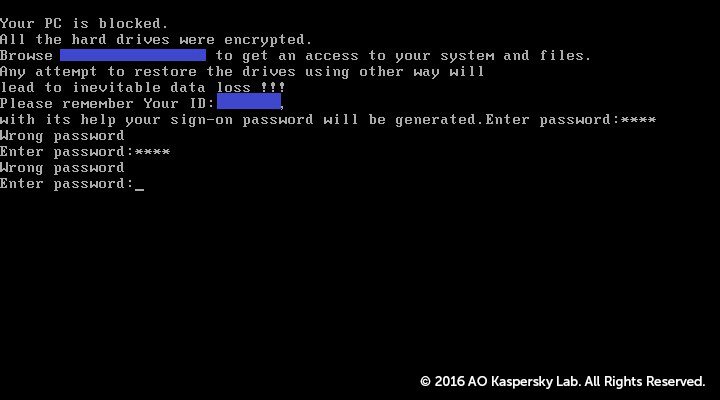

Master Boot Record (MBR) Ransomware

- O Master Boot Record (MBR) é uma parte do disco rígido do computador que permite ao sistema operativo arrancar.

- O MBR ransomware altera o MBR de forma a que o processo normal de arranque seja interrompido e mostra a nota de resgate no ecrã.

- Em vez disso, mostra a nota de resgate no ecrã.

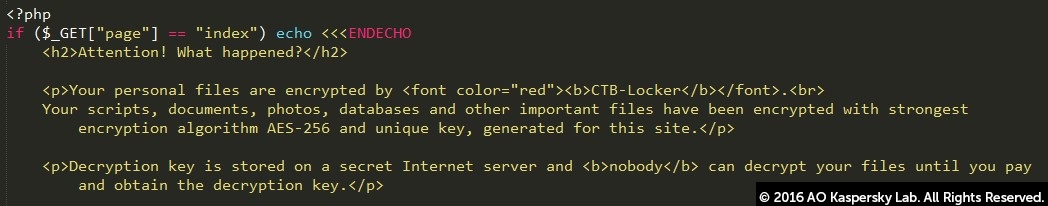

Ransomware que encripta servidores web

- Afeta webservers e cifra um número considerável de ficheiros impedindo o seu normal funcionamento.

- Vulnerabilidades conhecidas em Content Management Systems são muitas vezes utilizadas de forma a comprometer servidores web e executar ransomware nos mesmos.

Mobile ransomware (Android)

- Dispositivos móveis (sobretudo SO Android) podem ser infetados via “drive-by downloads”.

- Também podem ser infetados através de apps falsas que fazem passar-se por apps populares como o Adobe Flash ou produtos antivírus.

Pagar o resgate nunca é recomendado, principalmente porque não garante que seja a solução do problema. Um número considerável de problemas podem surgir depois de pagar o resgate, por exemplo, a componente de recuperação do malware pode ter um bug que faça com que os dados cifrados fiquem irremediavelmente perdidos, mesmo com a chave de decifragem correcta.

Adicionalmente, se o resgate for pago, prova aos criminosos que o ransomware é efetivo. Em resultado, os criminosos irão continuar a desenvolver a sua actividade à procura de novas formas de explorar sistemas, resultando num maior número de infecções e mais dinheiros nas suas mãos.

Um ataque de ransomware, normalmente, é iniciado através de um email enviado com um anexo que pode ser um ficheiro executável, um ficheiro comprimido (.zip), um documento de office, entre outros. Assim que o anexo é aberto pelo utilizador o malware é executado no computador. Para além de emails com anexos maliciosos, o ransomware também pode ser distribuído através de websites, que quando o utilizador os visita é infetado sem se aperceber.

A infeção não é imediatamente visível para o utilizador. O malware opera silenciosamente até que a cifragem ou bloqueio seja executado. Depois disso uma mensagem é mostrada no ecrã a informar que os dados foram bloqueados e a solicitar o pagamento do resgate para o utilizador ter acesso de novo aos seus dados. Após isto acontecer é tarde para salvar os dados através de qualquer medida de segurança que possa existir.

Para mais informação veja o vídeo seguinte:

Qualquer consumidor ou qualquer empresa poder ser vítima de ransomware. Os cibercriminosos não são seletivos e procuram afetar o maior número de vítimas a fim de obter o maior lucro possível.

Sim, porque os criminosos sabem que as empresas estão mais propensas a pagar já que os seus dados são tipicamente mais sensíveis e vitais para a continuidade do seu negócio. Adicionalmente, em alguns casos pode ser mais caro restaurar os dados de um backup do que pagar o resgate.

O ransomware está a crescer e a evoluir rapidamente – neste momento existem mais de 50 famílias deste tipo de malware em circulação. Com cada nova variante surge melhor encriptação e novas funcionalidades. Isto é algo que não se pode ignorar!

Uma das razões porque é tão difícil encontrar uma única solução para o ransomware é que cifragem por si só não é algo malicioso. Muito pelo contrário, é algo que muito software utiliza de forma legítima.

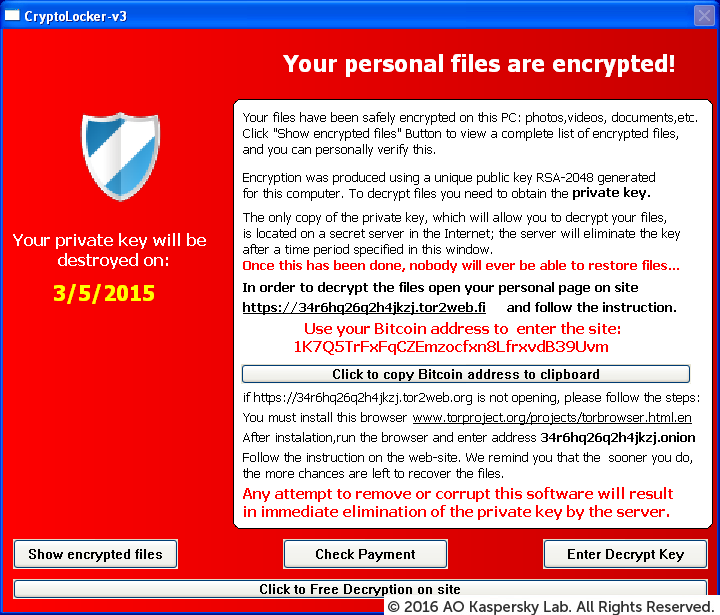

O primeiro crypto-malware utilizava algoritmos de chave simétrica, a mesma chave era usada tanto para cifrar como para decifrar. Isto permitia que a informação cifrada fosse recuperada com sucesso com a assistência de empresas de segurança informática. Ao longo do tempo, os criminosos começaram a utilizar algoritmos de criptografia assimétrica, que usam duas chaves diferentes - uma chave pública para cifrar ficheiros, e uma chave privada que é necessária para decifrar os mesmos ficheiros.

O CryptoLocker é um dos mais famosos ransomwares. Utiliza um algoritmo assimétrico de chave pública. Assim que cada computador é infetado, liga-se ao servidor de comando e controlo para fazer download da chave pública. A chave privada associada é acessível somente aos criminosos que operam o ransomware. Normalmente, a vítima não tem mais de 72 horas para pagar o resgate antes que a chave privada seja apagada para sempre e se torne impossível desencriptar qualquer ficheiro com essa chave.

Por isso, tem que se pensar em prevenção. A maior parte dos programas antivírus possuem uma funcionalidade que permite identificar uma ameaça de ransomware nas primeiras fases da infeção, sem que ocorra perda de dados. É importante que os utilizadores confirmem que esta funcionalidade está ativa nas suas soluções antivírus.

O projecto “No More Ransom” acabou de começar mas estamos a trabalhar continuadamente com outras empresas de segurança e agências de autoridade de forma a identificar o maior número de chaves possíveis, para o maior número de variantes de ransomware possíveis. Se possui alguma informação que acha que pode ajudar, por favor, partilhe-a connosco.

O Crypto Sheriff é uma ferramenta desenhada para ajudar a identificar o tipo de ransomware que está a afectar o seu dispositivo, de forma a ajudar a verificar se existe uma solução de desencriptação disponível. Por favor, veja o video seguinte para saber como funciona:

Isso é possível. Por vezes só temos acesso a um subconjunto da totalidade das chaves de decifra. Por favor, continue a verificar a nossa página para novas atualizações.

É possível nos casos seguintes:

- Os autores do malware fizeram um erro de implementação, tornando possível quebrar a criptografia. Foram os casos do Petya ransomware e do CryptXXX ransomware.

- Os autores do malware arrependem-se do dano que causaram com as suas ações e publicam todas as chaves, ou uma chave mestre, como foi o caso do TeslaCrypt.

- Agências de autoridade recuperam um servidor com chaves e partilham as mesmas. Um caso destes aconteceu com o CoinVault.

Por vezes pagar o resgate também funciona mas no guarantee que ao pagar irá conseguir decifrar os seus ficheiros. Adicionalmente, ao fazê-lo está a suportar o modelo de negócio dos criminosos e por isso também será responsável por cada vez mais pessoas serem infetadas com ransomware.

Não é segredo que o ransomware, que cifra dados nos sistemas dos utilizadores e pede um resgate, se tornou um enorme problema para a cibersegurança nos últimos anos. Tornou-se tão alargado que pode ser facilmente considerado uma epidemía. O número de utilizadores atacados por ransomware é crescente, com 718.000 utilizadores afetados entre Abril 2015 and Março 2016: um aumento de 5.5 vezes quando comparado com o mesmo período em 2014-2015.

A polícia não pode combater o cibercrime, e o ransomware em particular, por si só. E os investigadores de segurança não o podem fazer sem o suporte das agências de autoridade. A responsabilidade pela luta contra o ransomware é partilhada entre a polícia, o departamento de justiça, a Europol e empresas de segurança IT, e requer o esforço em conjunto. Juntos iremos fazer tudo ao nosso alcance para este modelo de negócio muito lucrativo para os criminosos e ajudar a recuperar gratuitamente os ficheiros das vítimas.

No More Ransom é uma iniciativa internacional e mostra o valor da cooperação publico-privada quando se leva a sério a luta contra o cibercrime. Esta colaboração vai além de fronteiras geográficas. O objectivo principal do projecto é partilhar conhecimento e educar utilizadores em todo o mundo sobre como se devem prevenir de ataques de ransomware. Acreditamos que irá apoiar a reparação de danos causados a vítimas em todo o mundo. Ao restaurar o acesso aos seus sistemas, capacitamos os utilizadores e mostramos que podem agir e evitar gratificar criminosos com pagamentos de resgate.

Na sua fase inicial, o portal contém quatro ferramentas de decifragem para diferentes tipos de malware. Todas as ferramentas disponíveis no website são grátis, e irão funcionar para qualquer ameaça mencionada no website, independentemente da sua localização geográfica.