Поширенні запитання щодо вимагацького ПЗ та проекту No More Ransom.

- 1989: Джозеф Попп написав першу відому програму для вимагання, 1989 AIDS Trojan (відому також як «PC Cyborg»)

- 2005: У травні з’являється програмне забезпечення для вимагання

- 2006: До середини 2006 р. такі віруси, як Gpcode, TROJ.RANSOM.A, Archiveus, Krotten, Cryzip та MayArchive починають використовувати складніші схеми шифрування за алгоритмом RSA, причому довжина ключів постійно збільшується

- 2011: З’являється вимагацький вірус, що імітує повідомлення механізму активації Windows Product Activation

- 2013: З’являється вимагацький вірус на основі набору експлойтів Stamp.EK та вимагацьке ПЗ, розроблене конкретно для Mac OS X. CryptoLocker за останні чотири місяці року збирає близько 5 мільйонів доларів

- 2015: Різні варіанти на різних платформах спричиняють великі збитки

Шифрувальне вимагацьке ПЗ

- Воно шифрує особисті файли й папки (документи, таблиці, зображення й відео).

- Уражені файли після шифрування видаляються, а користувачі зазвичай знаходять у тій самій папці, де містяться файли, до яких зник доступ, текстовий файл з вказівками щодо сплати.

- Ви можете виявити проблему тільки тоді, коли спробуєте відкрити якийсь із файлів.

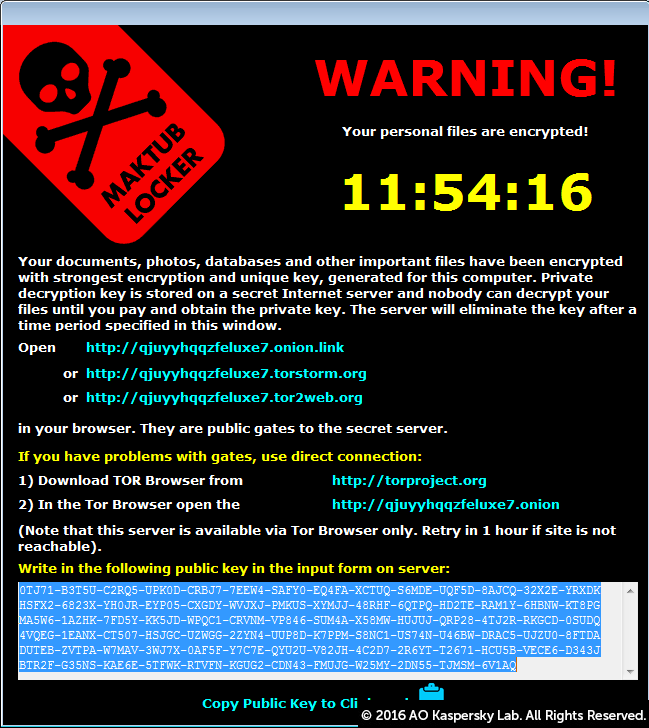

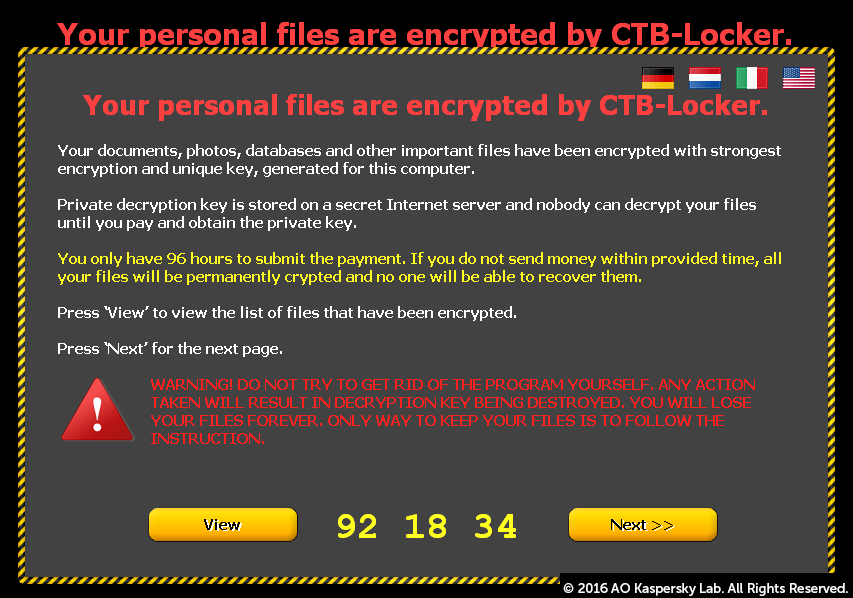

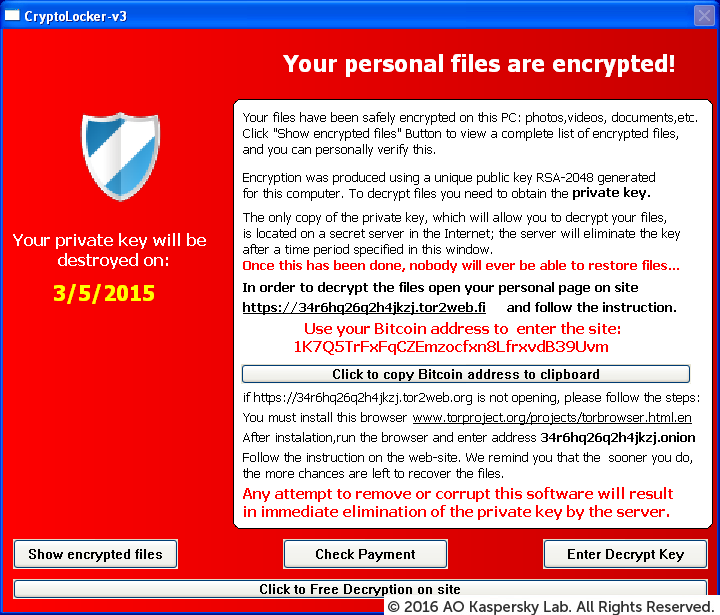

- Деякі (але не всі) види шифрувального ПЗ виводять “екран блокування”:

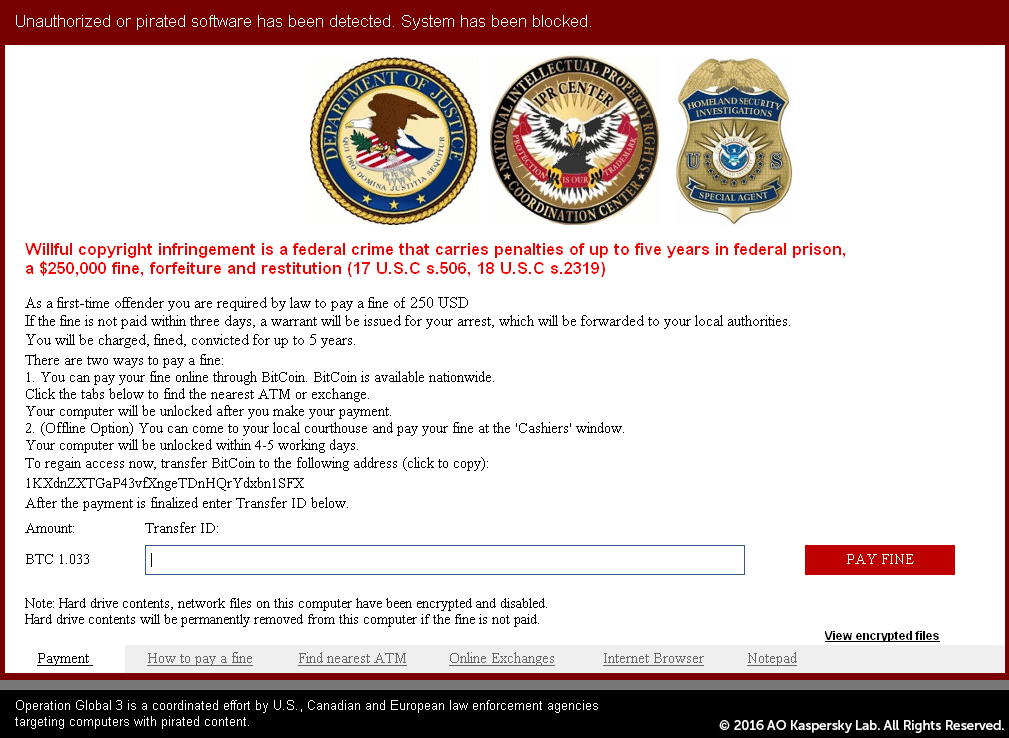

Вимагацька програма з блокувальним екраном — WinLocker

- Блокує екран комп’ютера й вимагає сплати.

- Виводить повноекранне зображення, блокуючи решту вікон.

- Жодні особисті файли не зашифровуються.

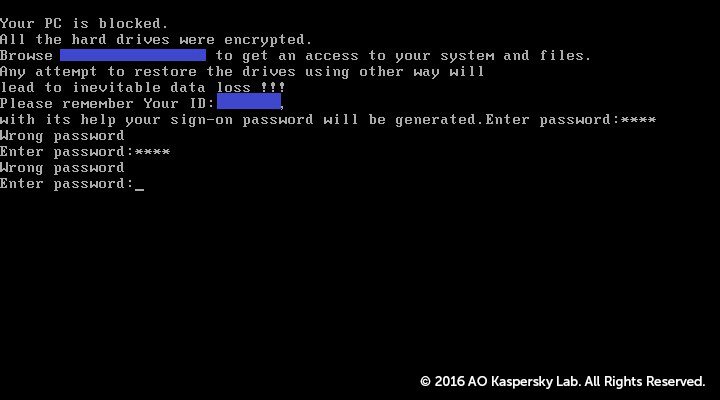

Вимагацька програма, що вражає головний завантажувальний запис (Master Boot Record, MBR)

- Головний завантажувальний запис (MBR) — це частина жорсткого диску комп’ютера, що дозволяє завантаження операційної системи.

- Вимагацькі програми, спрямовані на враження MBR, змінюють MBR комп’ютера в такий спосіб, що звичайний процес завантаження переривається.

- Натомість на екрані відображується повідомлення з вимогою викупу.

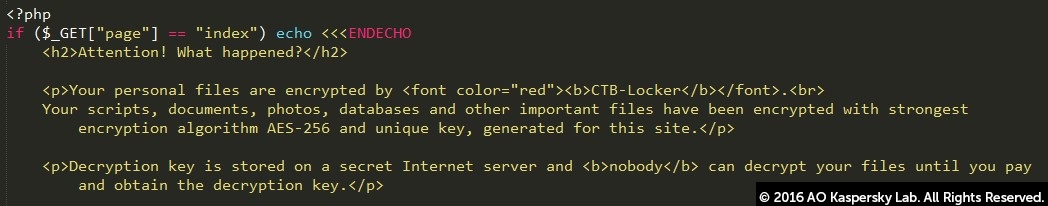

Вимагацька програма, що шифрує вміст веб-серверів

- Вона спрямована на веб-сервери та шифрує низку розміщених на них файлів.

- Для розгортання вимагацького ПЗ на веб-службах часто використовуються відомі вразливості в системах управління інформаційним вмістом (CMS).

Вимагацьке ПЗ для мобільних пристроїв (Android)

- Мобільні пристрої (переважно під ОС Android) можуть заражатися шляхом завантаження, прихованого від користувача (“drive-by”).

- Вони можуть також заражатися через підроблені застосунки, що маскуються під популярні служби, такі як Adobe Flash або антивірусний продукт.

Ніколи не варто платити викуп, перш за все тому, що це не гарантує вирішення проблеми. Крім того, багато що може трапитися випадково. Наприклад, у шкідливому ПЗ можуть міститися помилки, внаслідок яких відновлення зашифрованих даних стане неможливим навіть за наявності належного ключа.

Крім того, якщо сплатити викуп, це підтвердить кіберзлочинцям дієвість вимагацького ПЗ. В результаті, вони продовжуватимуть свою діяльність та шукатимуть нові способи використання систем у своїх інтересах, що призведе до збільшення кількості випадків зараження та грошей на їхніх рахунках.

Вимагацька атака зазвичай реалізується через вкладення в електронному листі, яке може бути виконуваним файлом, архівом чи зображенням. Тільки-но відкрито вкладення, шкідливе ПЗ вводиться в систему користувача. Крім того, кіберзлочинці можуть вводити шкідливе ПЗ до веб-сайтів. Коли користувач, не знаючи про це, відвідує такий сайт, шкідливе ПЗ вводиться в його систему.

Зараження не стає негайно видимим користувачеві. Шкідливе ПЗ працює без зовнішніх проявів у фоновому режимі, доки не буде розгорнуто механізм блокування системи чи даних. Тоді з’являється діалогове вікно, яке повідомляє користувачеві, що дані заблоковано, й вимагає для їх розблокування сплатити викуп. На той момент вже запізно захищати дані будь-якими заходами безпеки.

Для отримання додаткової інформації дивіться відео нижче:

Постраждати від вимагацького ПЗ може кожен споживач та кожне підприємство. Кіберзлочинці не відбирають жертв, і часто намагаються вразити якомога більшу кількість користувачів, щоб отримати найбільший прибуток.

Так, тому що кіберзлочинці знають: організації заплатять з більшою ймовірністю, бо захоплені дані зазвичай і потребують захисту, і є принципово важливими для безперебійної діяльності компанії. Крім того, іноді відновлення з резервних копій може виявитися дорожчим від сплати викупу.

Вимагацьке програмне забезпечення зростає в обсягах — зараз в обігу перебуває більш ніж 50 сімейств шкідливого ПЗ цієї категорії — та швидко видозмінюється. З кожним новим варіантом вдосконалюється шифрування та з’являються нові функції. Цим не можна нехтувати!

Одна з причин, чому настільки складно знайти єдине рішення, полягає в тому, що само по собі шифрування не є шкідливим. Насправді, це корисна розробка, й її використовують багато доброякісних програм.

У першій шкідливій програмі з шифруванням використовувався алгоритм з симетричним ключем, коли для шифрування та розшифрування використовується той самий ключ. Пошкоджену інформацію зазвичай можна успішно розшифрувати, скориставшись допомогою компаній, що працюють у галузі безпеки. З часом кіберзлочинці почали реалізовувати асиметричні криптографічні алгоритми, в яких використовуються два окремі ключі — відкритий для шифрування файлів і особистий, що потрібний для розшифрування.

“Троянська” програма CryptoLocker — одна з найвідоміших серед вимагацького ПЗ. У ній також використовується алгоритм із відкритим ключем. Кожний комп’ютер після зараження підключається до командного сервера для завантаження відкритого ключа. До особистого ключа мають доступ лише злочинці, що розробили ПЗ CryptoLocker. Зазвичай постраждалий має не більше 72 годин на сплату викупу, перш ніж його особистий ключ буде видалено назавжди, й розшифрування будь-яких файлів без цього ключа стане неможливим.

Отже, вам слід перш за все подумати про профілактику. У більшості випадків антивірусне ПЗ вже містить складову, яка допомагає виявити загрозу вимагацького ПЗ на ранніх стадіях зараження без втрати даних. Для користувачів важливо переконатися, що в їхньому антивірусному рішенні ці функціональні можливості ввімкнено.

Проект “No More Ransom” тільки розпочато, але ми постійно працюємо з іншими компаніями в галузі безпеки та правоохоронними органами, щоб виявити якомога більше ключів - для якомога більшої кількості варіантів. Якщо ви маєте якусь інформацію, яка, на вашу думку, може стати у пригоді, будь ласка, поділіться нею з нами.

Crypto Sheriff — засіб, що допомагає нам у визначенні виду вимагацького ПЗ, що вразило ваш пристрій, та дає можливість перевірити наявність рішення для розшифрування. Щоб побачити, як це працює, подивіться відео нижче:

Це можливо. Іноді ми отримуємо лише частину ключів, тому продовжуйте, будь ласка, стежити за веб-сайтом.

Це можливо в таких випадках:

- Автори шкідливого ПЗ помилилися в реалізації, вможлививши злом шифру. Таке мало місце з вимагацькими програмами Petya та CryptXXX.

- Автори шкідливого ПЗ шкодують про свої дії й публікують ключі або головний ключ, як це було у випадку TeslaCrypt.

- Правоохоронні органи захоплюють сервер з ключами й діляться ними. Одним з таких прикладів є CoinVault.

Іноді спрацьовує й сплата викупу, але нема гарантії, що сплата дійсно приведе до розшифрування ваших файлів. Крім того, в цьому разі ви підтримуєте бізнес-модель злочинців, відтак частково відповідаєте за те, що від вимагацького ПЗ будуть страждати все більше і більше людей.

Не секрет, що вимагацьке ПЗ, яке шифрує дані в системах користувачів, а потім вимагає викупу, за останні роки стало величезною проблемою у сфері кібербезпеки. Воно настільки поширилося, що ситуацію цілком можливо назвати епідемією. Кількість користувачів, атакованих із застосуванням вимагацьких програм, стрімко зростає; з квітня 2015 р. по березень 2016 р. кількість постраждалих склала 718 000 користувачів, що в 5,5 рази більше, ніж за такий самий період у 2014-2015 рр.

Поліція не може побороти кіберзлочинність, зокрема вимагацьке ПЗ, тільки власними силами. А дослідники у сфері безпеки не можуть цього зробити без підтримки правоохоронних органів. За боротьбу з вимагацьким ПЗ спільно відповідають поліція, органи юстиції, Європол та компанії, що займаються безпекою ІТ, - така боротьба потребує спільних зусиль. Разом ми робитимемо все, що в наших силах, щоб руйнувати схеми, що приносять гроші злочинцям, і повертати файли їхнім законним власникам так, щоб останнім не доводилося платити купу грошей.

No More Ransom — міжнародна ініціатива, яка демонструє, наскільки корисним є публічно-приватне співробітництво проти кіберзлочинності. Це співробітництво не замикається в географічних кордонах. Головна мета проекту — ділитися знаннями й навчати користувачів у всьому світі, як запобігати вимагацьким атакам. Ми віримо, що в результаті це допоможе ліквідувати шкоду, завдану постраждалим на всій земній кулі. Відновлюючи доступ користувачів до їхніх систем, ми надаємо їм впевненості, демонструючи, що вони можуть щось зробити й уникнути сплати викупу злочинцям.

На початковому етапі цей портал містить чотири засоби для розшифрування. Всі засоби, наявні на цьому веб-сайті, є безкоштовними й працюватимуть для всіх користувачів, яких вразила загроза, зазначена на веб-сайті, — незалежно від того, в якому куточку світу знаходиться постраждалий користувач .