De belangrijkste vragen over ransomware en het project No More Ransom.

- 1989: De eerste bekende ransomware, de 1989 AIDS Trojan (ook bekend als ‘PC Cyborg’), wordt geschreven door Joseph Popp

- 2005: In mei ontstaat afpersing via ransomware

- 2006: halverwege het jaar beginnen worms zoals Gpcode, TROJ.RANSOM.A, Archiveus, Krotten, Cryzip en MayArchive met geavanceerde RSA-encryptie en steeds toenemende sleutelgrootte

- 2011: Er verschijnt een ransomware-worm die het Windows productactivatiescherm nabootst

- 2013: Een ransomware-worm gebaseerd op de Stamp.EK-exploitkit en een Mac OS X-specifieke ransomware worm betreden het toneel. CryptoLocker weet 4,5 miljoen euro aan losgeld te verkrijgen in de laatste vier maanden van het jaar

- 2015: Meerdere varianten op meerdere platformen veroorzaken grote schade

Encryptie-ransomware

- Deze ransomware versleutelt persoonlijke bestanden en mappen (documenten, spreadsheets, afbeeldingen en video’s).

- De getroffen bestanden en mappen worden versleuteld en vervolgens verwijderd. Hierna treffen gebruikers meestal een tekstbestand met betaalinstructies aan in dezelfde map als de nu ontoegankelijke bestanden.

- Het probleem wordt mogelijk pas ontdekt als geprobeerd wordt een van de bestanden te openen.

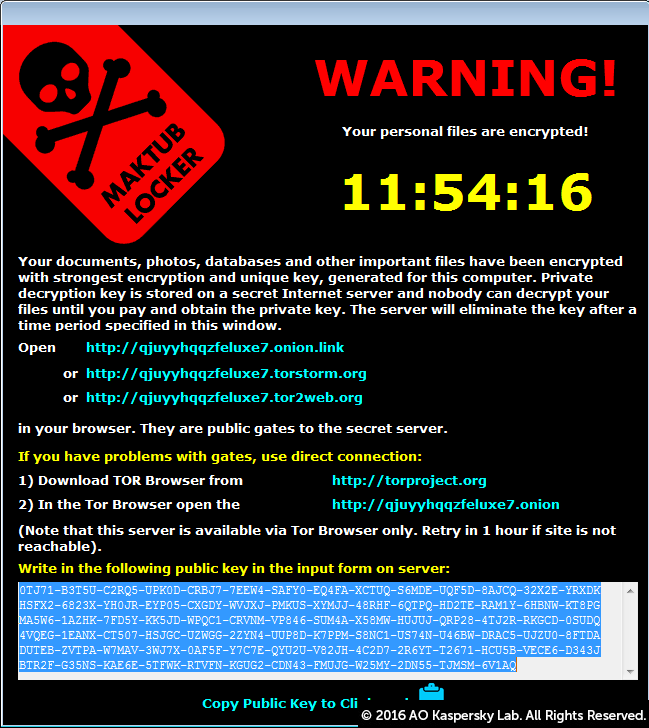

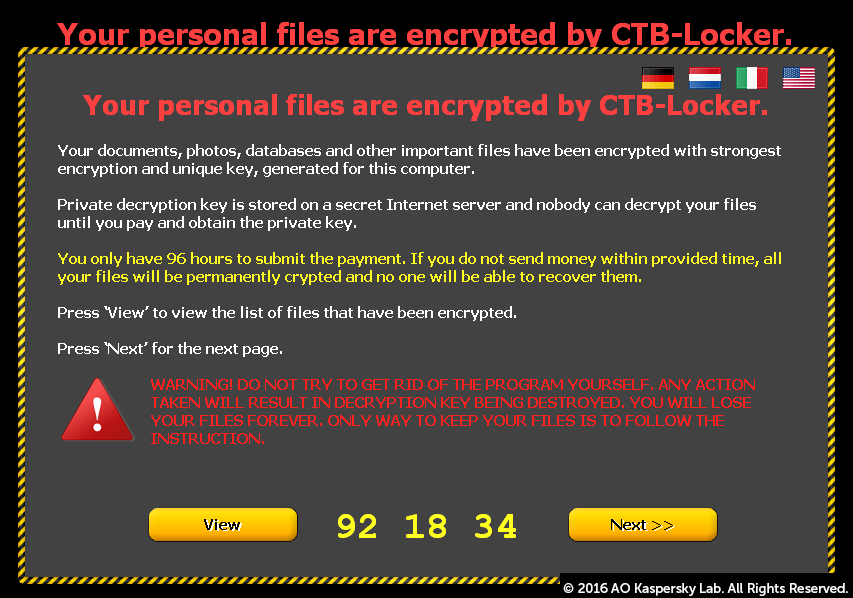

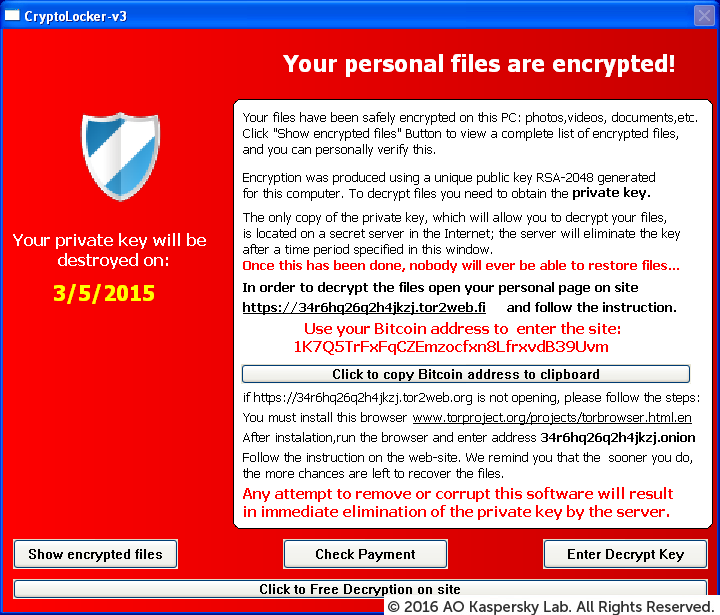

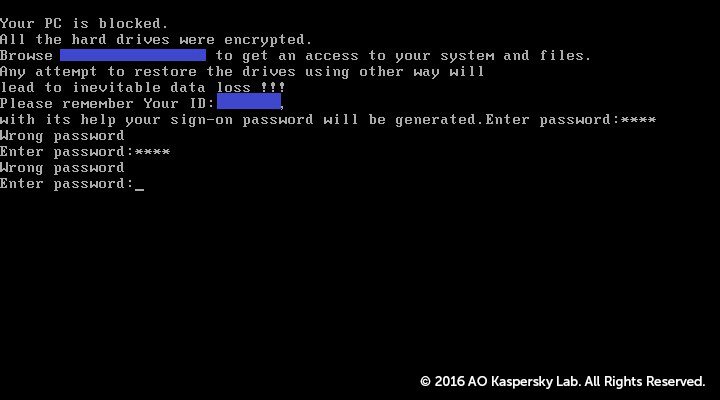

- Sommige varianten van encryptie-ransomware tonen een zogenaamd ‘lock screen’ of losgeldbericht:

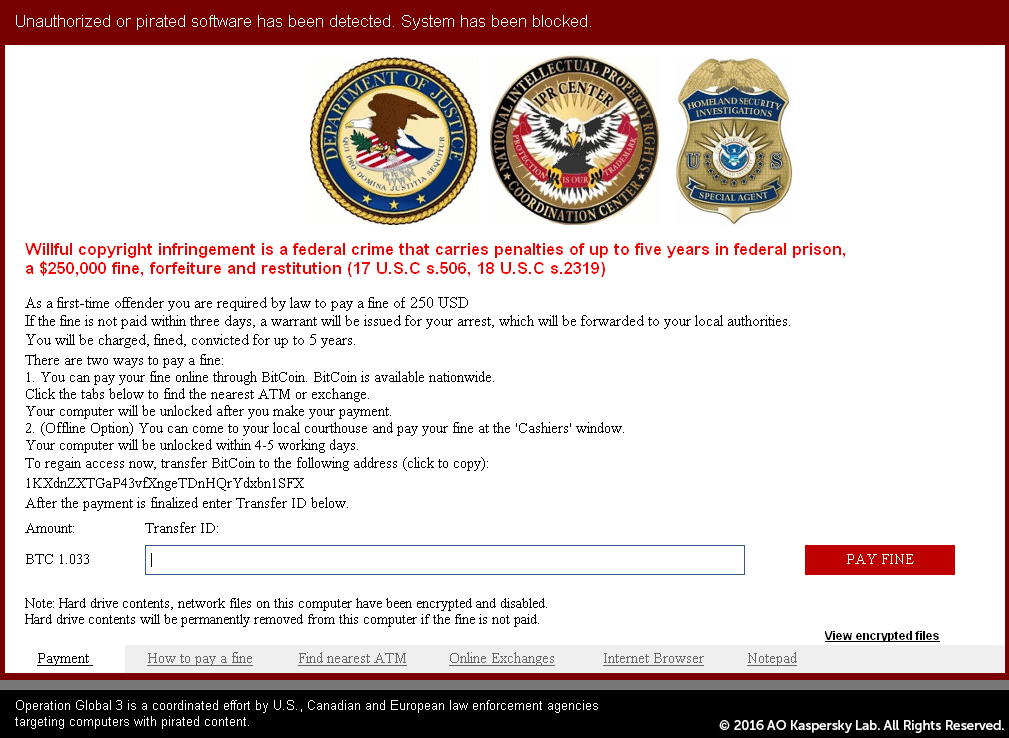

Lock Screen-ransomware — WinLocker

- Vergrendelt het computerscherm en eist betaling.

- Een afbeelding wordt over het volledige scherm getoond waardoor andere vensters niet zichtbaar zijn.

- De persoonlijke bestanden worden niet versleuteld.

Master Boot Record-ransomware

- De Master Boot Record (MBR) is het deel van de harde schijf van de computer dat ervoor zorgt dat het besturingssysteem kan opstarten.

- MBR-ransomware verandert het MBR van de computer waardoor het normale opstartproces verstoord wordt.

- In plaats daarvan verschijnt er een losgeldbericht op het scherm.

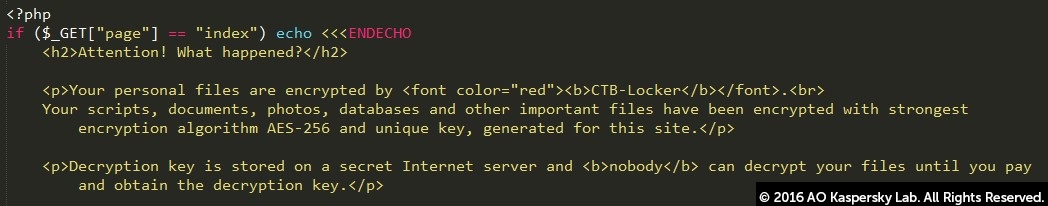

Ransomware die webservers versleutelt

- Deze ransomware richt zich op webservers en versleutelt een aantal bestanden op de webserver.

- Bekende kwetsbaarheden in Content Management Systemen worden veelal gebruikt om de ransomware op webservers te installeren.

Ransomware voor mobiele apparaten (Android)

- Mobiele apparaten (meestal Android) kunnen geïnfecteerd worden via ‘drive-by downloads’.

- Infectie kan ook plaatsvinden via nep-apps die vermomd zijn als apps van populaire diensten, zoals Adobe Flash of antivirusproducten.

Het betalen van losgeld wordt altijd afgeraden omdat dit geen garantie biedt voor een oplossing van het probleem. Daarnaast zijn er een aantal zaken die per ongeluk fout kunnen gaan. Zo komt het bijvoorbeeld wel eens voor dat er programmeerfouten in de malware zitten die ervoor zorgen dat zelfs met de juist sleutel de bestanden onherstelbaar versleuteld blijven.

Bovendien geeft u door te betalen het signaal af de ransomware effectief is. Het resultaat is dat cybercriminelen door zullen gaan met hun activiteiten en nieuwe manieren zullen zoeken om systemen uit te buiten waardoor nog meer infecties ontstaan en er meer geld binnenkomt op hun rekening.

Een ransomware-aanval wordt meestal afgeleverd via een uitvoerbaar bestand, archief of afbeelding in een e-mailbijlage. Zodra de bijlage wordt geopend, installeert de malware zich op het systeem van de gebruiker. Cybercriminelen kunnen de malware ook aanbieden vanaf websites. Als een nietsvermoedende gebruiker zo’n website bezoekt, wordt de malware op het systeem van de gebruiker geïnstalleerd.

De infectie is niet direct merkbaar voor de gebruiker. De malware draait onzichtbaar op de achtergrond tot het versleutelingsmechanisme gereed is. Hierna verschijnt er een dialoogvenster waarin de gebruiker geïnformeerd wordt over de versleuteling van zijn gegevens en betaling geëist wordt voor ontsleuteling. Op dat moment is het al te laat om gegevens nog te redden door middel van beveiligingsmaatregelen.

Bekijk de onderstaande video voor meer informatie:

Ieder persoon of bedrijf kan het slachtoffer worden van ransomware. Cybercriminelen zijn niet selectief en infecteren het liefst zo veel mogelijk systemen om zoveel mogelijk geld buit te maken.

Ja. Cybercriminelen weten dat bedrijven eerder zullen betalen omdat hun gegevens vaak vertrouwelijk zijn en ze deze nodig hebben om de bedrijfsactiviteiten voort te zetten. Daar komt bij dat het herstellen van gegevens vanuit back-ups soms duurder is dan het betalen van het losgeld.

Ransomware is in opmars. Van dit soort malware zijn al meer van 50 typen in omloop. Bovendien gaan de ontwikkelingen snel, met iedere nieuwe variant komen er betere versleutelingen en nieuwe functionaliteiten!

Een van de redenen waarom het zo lastig is om een algemene oplossing te vinden is omdat versleuteling (encryptie) en het gebruik hiervan niet per definitie onrechtmatig zijn. Op zichzelf is encryptie een goede uitvinding waar ook veel goedwillende programma’s gebruik van maken.

De eerste crypto-malware maakte gebruik van symmetrische cryptografie met dezelfde sleutel voor versleuteling en ontsleuteling. Versleutelde gegevens konden over het algemeen succesvol worden ontsleuteld met de hulp van beveiligingsbedrijven. Naarmate de tijd vorderde, begonnen cybercriminelen gebruik te maken van asymmetrische cryptografie waarbij er twee sleutels zijn, een publieke sleutel voor versleuteling en een privésleutel voor ontsleuteling.

De CryptoLocker Trojan is een van de bekendste ransomware die gebruikmaakt van een algoritme met publieke sleutel (asymmetrische cryptografie). Iedere computer die geïnfecteerd raakt, verbindt met de command-and-control server (centrale server waarvandaan de malware aangestuurd kan worden) om de publieke sleutel te downloaden. De privésleutel is enkel toegankelijk voor de criminelen die de ransomsoftware hebben geschreven. Meestal heeft de gebruiker uiterlijk 72 uur de tijd om het gevraagde losgeld te betalen voordat de privésleutel voor altijd verwijderd wordt en ontsleuteling van de bestanden onmogelijk is geworden.

Voorkomen heeft dus de absolute prioriteit! De meeste antivirussoftwarepakketten beschikken al over een component die helpt bij het herkennen van ransomware in een vroeg stadium van infectie, waardoor er geen gevoelige gegevens verloren gaan. Het is belangrijk dat gebruikers zorgen dat deze functie van hun antivirusprogramma ingeschakeld is.

No More Ransom is nog maar net gestart, maar we werken nu al structureel samen met beveiligingsbedrijven en opsporingsdiensten om zoveel mogelijk sleutels voor zo veel mogelijk varianten beschikbaar te stellen. Als u informatie heeft die ons kan helpen, deel deze dan met ons.

Crypto-sheriff is een applicatie die ontworpen is om ons te helpen bij het vaststellen van het type ransomware dat uw apparaat geïnfecteerd heeft. Hiermee kunnen we controleren of er een decryptor beschikbaar is. De onderstaande video laat zien hoe het werkt:

Dit is mogelijk. Soms krijgen we slechts een deel van de sleutels. Blijf de website in de gaten houden, want zodra er meer sleutels bekend zijn, zullen wij ze publiceren.

Dit is mogelijk in de volgende gevallen:

- De malwaremakers hebben een programmeerfout gemaakt waardoor het mogelijk is de encryptie te breken. Dit was het geval bij bijvoorbeeld de Petya-ransomware en de CryptXXX-ransomware.

- De malwaremakers hebben spijt van hun daad en publiceren de sleutels of een mastersleutel, zoals in het geval van TeslaCrypt.

- Opsporingsinstanties nemen een server in beslag waarop sleutels bewaard worden en publiceren deze. Dit gebeurde bijvoorbeeld bij CoinVault.

Soms werkt het betalen van losgeld ook, maar er is geen garantie dat betalen uiteindelijk zal leiden tot het ontsleutelen van uw bestanden. Daar komt bij dat u op deze manier het verdienmodel van de criminelen in stand houdt. De criminelen zullen daarom doorgaan met hun activiteiten, waardoor meer en meer mensen het slachtoffer worden van ransomware-aanvallen.

Het is geen geheim dat ransomware (dat gegevens versleuteld op het systeem van een gebruiker en daarna losgeld eist) in de afgelopen jaren een groot probleem is geworden voor cybersecurity. Het is zo wijd verspreid geraakt dat we het een epidemie kunnen noemen. Het aantal gebruikers dat slachtoffer wordt van een ransomware-aanval neemt alleen maar toe. Tussen april 2015 en maart 2016 waren 718.000 gebruikers het doelwit van een ransomware-aanval. Dit is een toename van 550% in vergelijking met de periode 2014-2015.

De politie kan cybercrime, en ransomware in het bijzonder, niet in alleen verslaan, terwijl beveiligingsonderzoekers weer niet zonder de hulp van opsporingsdiensten kunnen. Deze gedeelde verantwoordelijkheid in het gevecht tegen ransomware wordt onderkend door de politie, het openbaar ministerie, Europol en IT-beveiligingsbedrijven. Dit probleem vereist een gezamenlijke aanpak. Samen doen we alles dat in onze macht ligt om het verdienmodel van cybercriminelen te verstoren en om de bestanden terug te krijgen bij de rechtmatige eigenaar zonder dat hij of zij hiervoor grote sommen geld moet betalen.

No More Ransom is een internationaal initiatief dat laat zien hoe waardevol publiek-private-samenwerkingen zijn in de serieuze aanpak van cybercrime. Ons samenwerkingsverband overstijgt landsgrenzen. Het hoofddoel van dit project is kennisdeling en gebruikers leren hoe zij ransomware-aanvallen kunnen voorkomen. Wij geloven dat dit uiteindelijk zal leiden tot wereldwijde steun voor het herstel van de schade die slachtoffers is aangedaan. Door de toegang tot systemen te herstellen ondersteunen we gebruikers. We laten ze zien dat er actie ondernomen kan worden en dat ze de criminelen niet hoeven te belonen door losgeld te betalen.

In de initiële fase bevat de website vier ontsleutelprogramma’s voor verschillende malwarevarianten. Alle programma’s op de website zijn gratis, en werken voor iedere gebruiker die besmet is met de op de website genoemde ransomware-varianten, ongeacht waar op de wereld deze gebruikers zich bevinden.