Zásadní otázky týkající se ransomwaru a projektu No More Ransom.

- 1989: první známý ransomware, 1989 AIDS Trojan (také známý jako «PC Cyborg»), je vytvořen programátorem Josephem Poppem

- 2005: v květnu, se objevuje vyděračský ransomware

- 2006: do poloviny roku 2006, červi jako Gpcode, TROJ.RANSOM.A, Archiveus, Krotten, Cryzip a MayArchive začínají využívat více sofistikovaných RSA šifrovacích algoritmů s neustále rostoucími velikostmi klíčů

- 2011: objevuje se červ ransomware napodobující oznámení o aktivaci produktu Windows (Windows Product Activation)

- 2013: na scénu přichází červ ransomware založený na základech Stamp.EK exploit kit a specifický červ pro operační systém Mac OS X. Za poslední čtyři měsíce roku vylákal CryptoLocker cca 5 milionů USD

- 2015: Různorodé variace založené na různých platformách způsobují značné škody

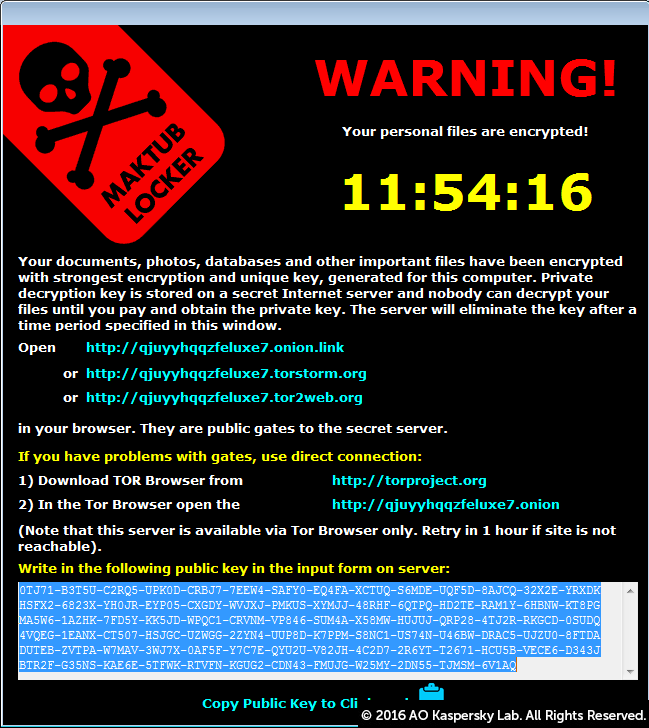

Šifrovací Ransomware

- Zašifruje osobní soubory a složky (dokumenty, tabulky, obrázky a videa).

- Napadené soubory jsou po zašifrování smazány a uživatelé se zpravidla setkají s textovým souborem s instrukcemi k zaplacení ve stejné složce jako nespustitelné soubory.

- Problém odhalíte až v případě, kdy se pokusíte otevřít jeden z těchto souborů.

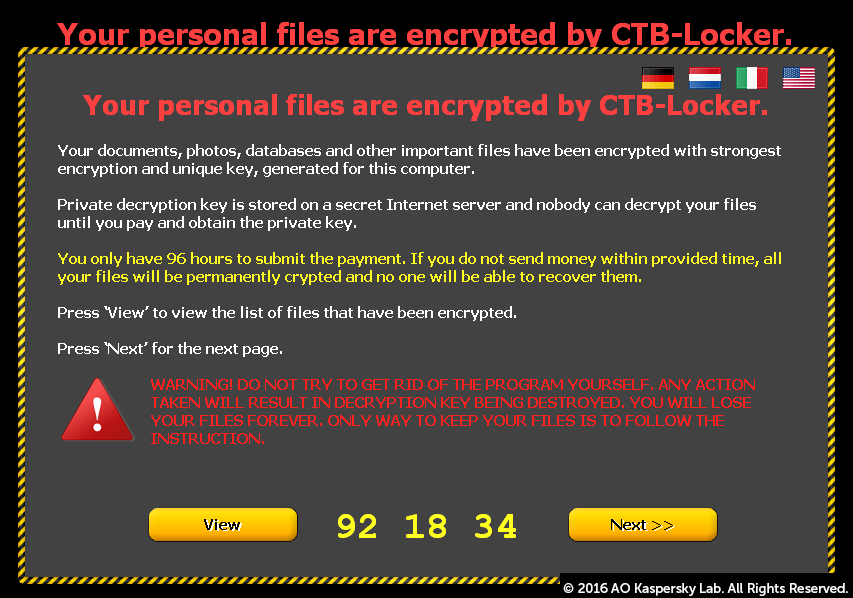

- Některé, ale ne všechny z těchto šifrovacích programů zobrazí zamykací obrazovku (‘lock screen’):

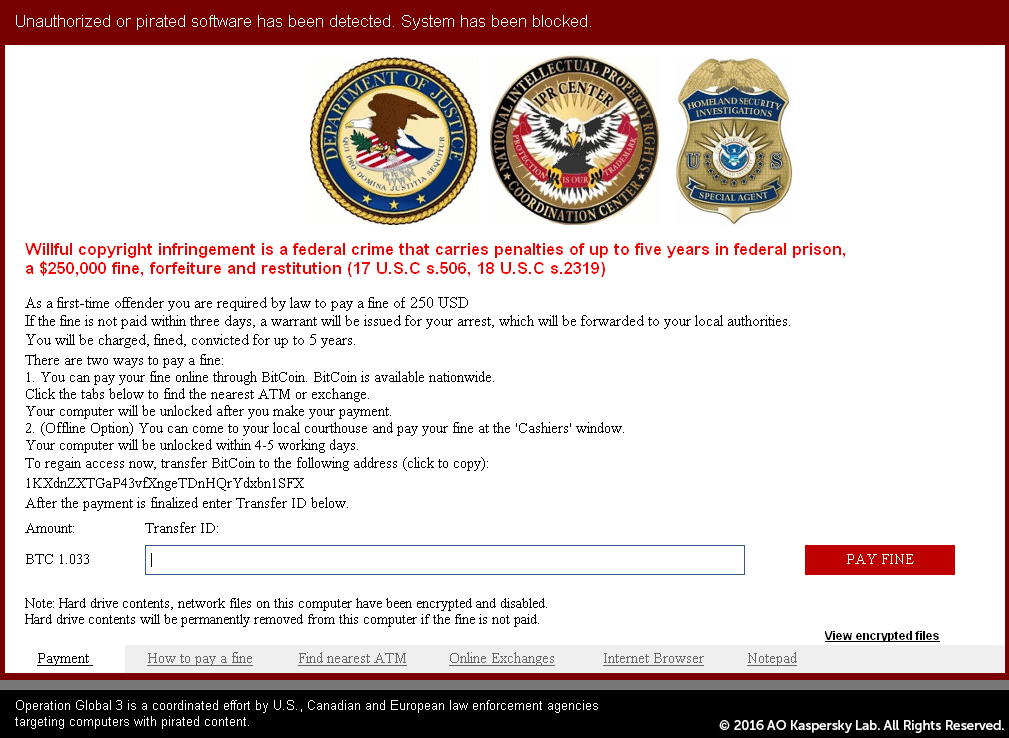

Ransomware uzamykající obrazovku - WinLocker

- Uzamkne obrazovku počítače a požaduje zaplacení.

- Prezentuje se jako obrázek přes celou plochu obrazovky, který blokuje všechna ostatní okna.

- Žádné osobní soubory nejsou zašifrovány.

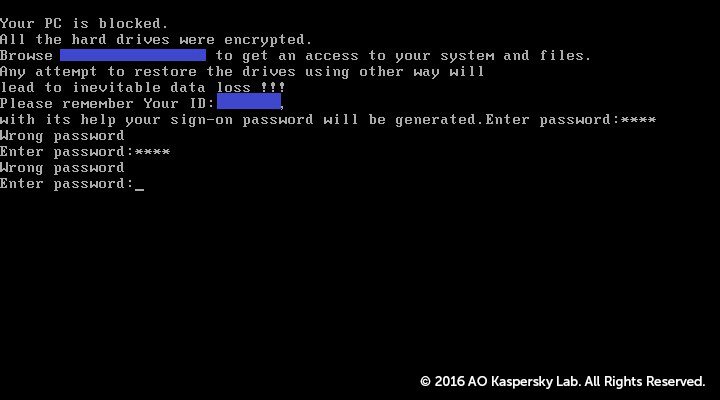

Master Boot Record (MBR) Ransomware

- Hlavní spouštěcí záznam (Master Boot Record - MBR) je součástí pevného disku počítače, který umožňuje spuštění operačního systému.

- MBR ransomware změní původní MBR počítače tak, že nelze běžně zavést operační systém.

- Místo toho se objeví na obrazovce výzva k zaplacení výkupného.

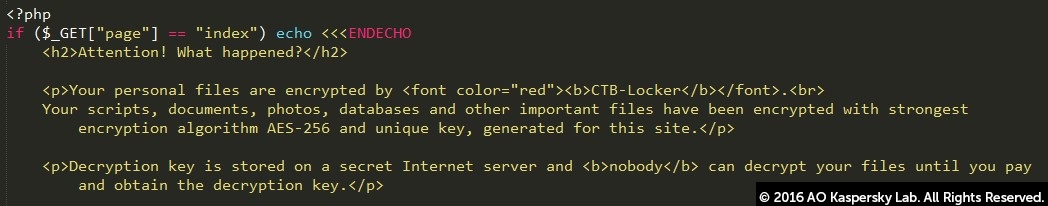

Ransomware šifrující webové servery

- Cílí na webové servery a šifruje na nich velké množství souborů.

- Známé zranitelnosti v systémech správy obsahu (Content Management Systems) jsou často využívány k umístění ransomwaru do webových služeb.

Ransomware pro mobilní zařízení (Android)

- Mobilní zařízení (většinou Android) mohou být napadena prostřednictvím “drive-by downloads”.

- Mohou být také napadena prostřednictvím falešných aplikací, které se vydávají za populární služby jako Adobe Flash nebo antivirový produkt.

Zaplatit výkupné se nikdy nedoporučuje hlavně z důvodu, že není garantováno vyřešení problému. Je známo také množství případů, kdy došlo k nečekané chybě. Například, malware může obsahovat chyby, které učiní Vaše data neobnovitelná i po použití správného klíče.

Navíc, pokud je výkupné zaplaceno, ukáže zločincům, že je ransomware účinný. Ve výsledku zločinci budou pokračovat ve svých aktivitách a hledání nových cest k průnikům do systému, což povede k více nakázám a více penězům na jejich účtech.

Útok ransomwarem je typicky šířen prostřednictvím příloh e-mailových zpráv, což může být spustitelný soubor, archiv nebo obrázek. Jakmile je příloha otevřena, malware je vpuštěn do uživatelova systému. Zločinci také mohou umístit malware na webové stránky. Když uživatel nevědomky navštíví stránku, malware vnikne do systému.

Nákaza není vždy okamžitě zjistitelná uživatelem. Malware pracuje v tichosti na pozadí, dokud systém nebo mechanismus uzamykání dat nedokončí svoji práci. Poté se ukáže dialogové okno, které oznámí uživateli, že data byla zašifrována a požaduje výkupné k jejich opětovnému odemčení. V tu chvíli je už pozdě zachránit data přes bezpečnostní opatření.

Pro více informací se, prosíme, podívejte na video níže:

Jakákoliv fyzická a právnická osoba může být obětí ransomwaru. Zločinci si nevybírají a často se snaží postihnout co nejvíce uživatelů je možné k získání co největšího prospěchu.

Ano, protože zločinci vědí, že organizace raději zaplatí, neboť znepřístupněná data jsou typicky citlivá a životně důležitá pro fungování firmy. Navíc, někdy může být dražší obnovovat zálohy než zaplatit výkupné.

Ransomware je na vzestupu. Nyní je v oběhu více než 50 druhů tohoto malwaru a rychle narůstá. S každou novou variantou přichází kvalitnější šifrování a nové funkce. Toto není něco, co lze ignorovat!

Jedním z důvodů, proč je tak složité najít jednoduché řešení, je to, že šifrování jako takové není závadové. Jedná se ve skutečnosti o dobrý vynález a mnoho prospěšných programů jej využívá.

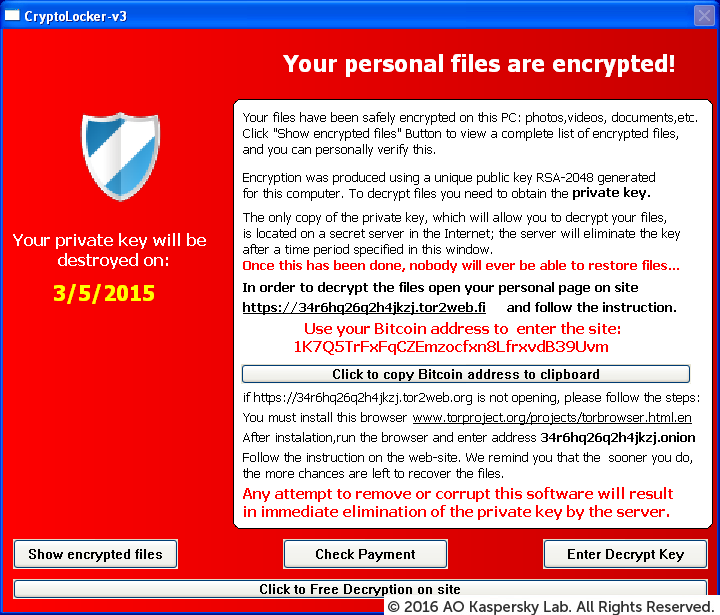

První krypto-malware využíval principu symetrické šifry se stejným klíčem pro zašifrování i rozšifrování dat. Zašifrovaná data bylo možné rozšifrovat za pomoci bezpečnostních společností. Časem zločinci začali používat asymetrické šifrování, které užívá dva samostatné klíče - veřejný k zašifrování souborů a soukromý, který je potřeba k dešifrování.

Trojan CryptoLocker je jedním z nejznámějších typů ransomwaru. I tento využívá algoritmus veřejného klíče (public-key). Vždy, když je počítač napaden, připojuje se na řídící a kontrolní server (command-and-control server) pro stažení veřejného klíče. Osobní klíč je dostupný pouze zločincům, kteří vytvořili CryptoLocker software. Obvykle nemá oběť více než 72 hodin na zaplacení výkupného, než bude jejich soukromý klíč navždy smazán, a bude tak nemožné data dešifrovat.

Proto byste nejprve měli přemýšlet o prevenci. Většina antivirových řešení již obsahuje součást napomáhající identifikaci hrozby ransomware v raném stadiu nákazy bez rizika ztráty citlivých dat. Pro uživatele je důležité přesvědčit se, že je tato funkce v jejich antivirovém programu zapnutá.

Projekt "No More Ransom" je na svém počátku, ale průběžně spolupracujeme s dalšími bezpečnostními společnostmi a právo vymáhajícími orgány za účelem nalezení maximálního počtu dostupných klíčů pro co nejširší spektrum variant. Pokud máte informaci, o které si myslíte, že by mohla pomoci, prosíme, podělte se o ni.

Krypto Šerif je nástroj navržený za účelem pomoci určit typ ransomwaru napadajícího Vaše zařízení. To nám umožní zkontrolovat, zda je k dispozici dešifrovací řešení. Prosíme, podívejte se na video níže, jak pracuje:

To je možné. Někdy máme pouze podskupinu klíčů, takže, prosíme, sledujte nadále tuto webovou stránku.

Je to možné v následujících případech:

- Autoři malwaru udělali chybu při jeho implementaci, která umožnila prolomit šifrování. Takovým případem byl ransomware Petya a ransomware CryptXXX.

- Autoři malwaru projevili lítost a zveřejnili příslušné klíče nebo hlavní klíč (master key), jako v případě TeslaCrypt.

- Právo-vymáhající orgány zajistily server s uloženými klíči a podělily se o ně. Jedním takovým příkladem je CoinVault.

V některých případech zaplacení výkupného může pomoci, ale neexistuje záruka opětovného zpřístupnění dat. Navíc podporujete zločinecké aktivity, a tudíž se částečně stáváte zodpovědnými za více a více lidí napadených ransomwarem.

Není tajemstvím, že ransomware šifrující uživatelská data a následně požadující výkupné se v posledních několika letech stal obrovským problémem pro kybernetickou bezpečnost. Stal se tak rozšířeným, že se dá snadno nazvat epidemií. Počet uživatelů napadených ransomware prudce narůstá: 718 000 napadených uživatelů mezi dubnem 2015 a březnem 2016, jde o 5,5 násobný nárůst oproti stejnému období v letech 2014-2015.

Policie nemůže bojovat s kyberzločinem a především s ransomwarem sama. A bezpečnostní vývojáři to nemohou dělat bez podpory orgánů vymáhajících právo. Odpovědnost za boj proti ransomware se dělí mezi policii, justici, Europol a IT bezpečnostní společnosti, a vyžaduje společné úsilí. Dohromady uděláme vše, co je v našich silách, abychom zpřetrhali systémy zločinců na jejich zbohatnutí a vrátili data oprávněným uživatelům bez nutnosti platit spousty peněz.

"No more ransom" je mezinárodní iniciativou, která demonstruje význam spolupráce mezi veřejným a privátním sektorem v boji proti závažné kybernetické kriminalitě. Tato vzájemná spolupráce boří geografické hranice mezi státy. Hlavním záměrem projektu je sdílet znalosti a vzdělávat uživatele v předcházení útokům ransomwarem. Věříme, že to skutečně povede k podpoře nápravy škod způsobených obětem po celém světě. Díky obnově přístupu k jejich systémům dáváme naději uživatelům poukázáním na to, že mohou přijmout opatření a vyhnout se tak sponzorování zločinců zaplacením výkupného.

Ve své úvodní fázi portál obsahuje čtyři dešifrovací nástroje pro různé typy malwaru. Všechny nástroje dostupné na webové stránce jsou zdarma a fungují všem uživatelům hrozby zmíněné na webové stránce bez ohledu na to, kde na světě se nacházejí.