Οι πιο σχετικές ερωτήσεις σχετικά με το λυτρισμικό και το έργο "No More Ransom".

- 1989: Ο Joseph Popp δημιουργεί το πρώτο γνωστό λυτρισμικό, το 1989 AIDS Trojan (επίσης γνωστό ως "PC Cyborg")

- 2005: Το Μάιο εμφανίζεται για πρώτη φορά το λυτρισμικό εκβίασης

- 2006: Μέχρι τα μέσα του 2006, worms όπως τα Gpcode, TROJ.RANSOM.A, Archiveus, Krotten, Cryzip, και MayArchive αρχίζουν να χρησιμοποιούν πιο εξελιγμένα σχήματα κρυπτογράφησης RSA, με διαρκώς αυξανόμενα μεγέθη κλειδιών

- 2011: Εμφανίζεται ένα λυτρισμικό worm που μιμείται την ειδοποίηση Ενεργοποίησης των Windows

- 2013: Εμφανίζονται λυτρισμικά worms που το ένα βασίζεται στο Stamp.EK exploit kit και το άλλο είναι ειδικά σχεδιασμένο για λειτουργικά Mac OS X. Τους τέσσερις τελευταίους μήνες του έτους, το CryptoLocker συγκεντρώνει περίπου 5 εκατομμύρια δολάρια

- 2015: Διάφορες παραλλαγές προκαλούν σοβαρά προβλήματα σε διάφορες πλατφόρμες

Λυτρισμικό κρυπτογράφησης

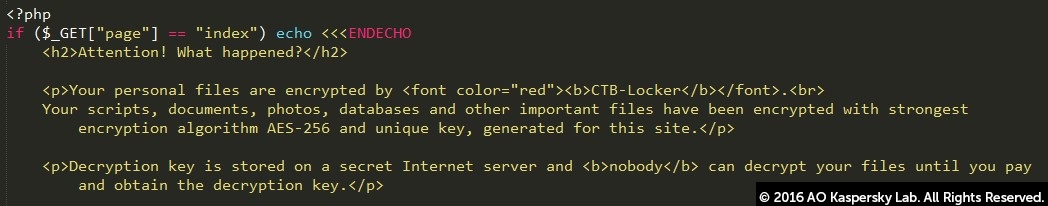

- Κρυπτογραφεί προσωπικά αρχεία και φακέλους (έγγραφα, υπολογιστικά φύλλα, εικόνες και βίντεο).

- Τα σχετικά αρχεία διαγράφονται αφού κρυπτογραφηθούν και οι χρήστες βρίσκουν συνήθως ένα αρχείο κειμένου με οδηγίες πληρωμής στον ίδιο φάκελο με τα μη προσβάσιμα πλέον αρχεία.

- Ενδέχεται να εντοπίσετε το πρόβλημα μόνο όταν επιχειρείτε να ανοίξετε ένα από αυτά τα αρχεία.

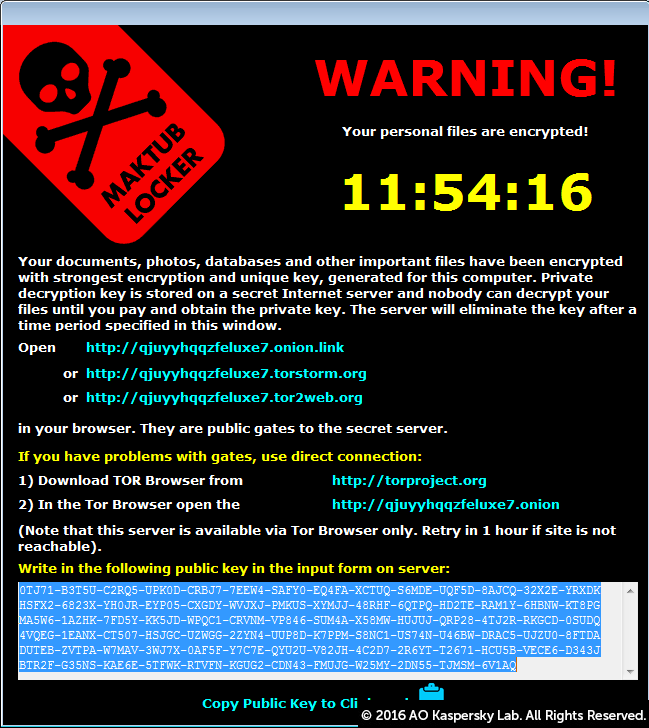

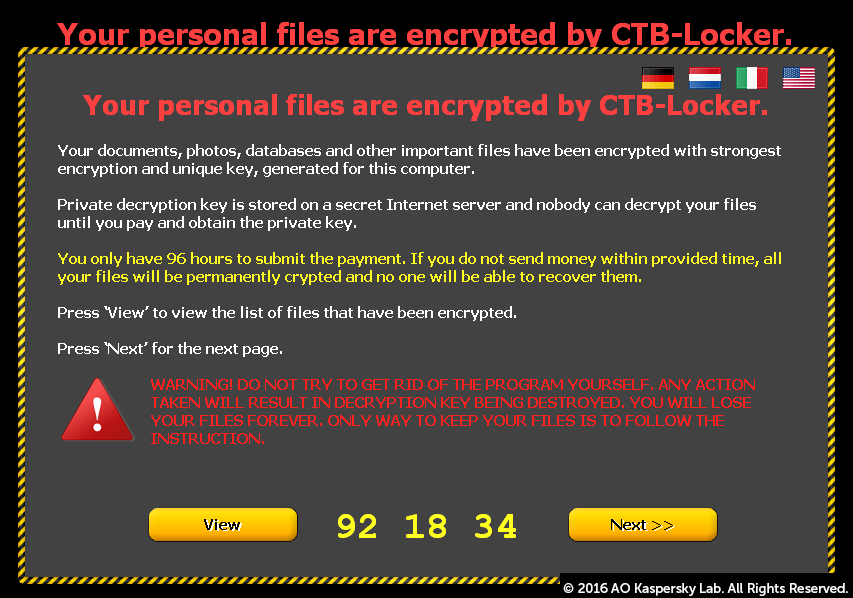

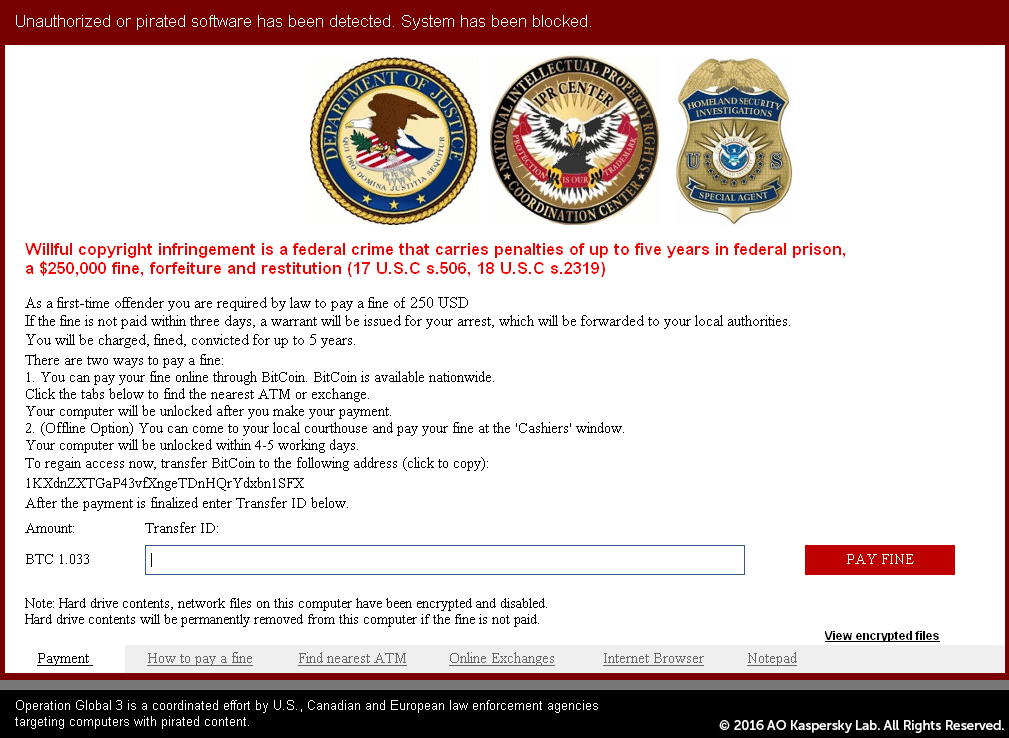

- Μερικοί, αλλά όχι όλοι οι τύποι λογισμικού κρυπτογράφησης εμφανίζουν μια «οθόνη κλειδώματος»:

Λυτρισμικό κλειδώματος οθόνης - WinLocker

- Κλειδώνει την οθόνη του υπολογιστή και απαιτεί πληρωμή.

- Παρουσιάζει μια εικόνα πλήρους οθόνης που αποκλείει όλα τα άλλα παράθυρα.

- Δεν κρυπτογραφούνται τα προσωπικά αρχεία.

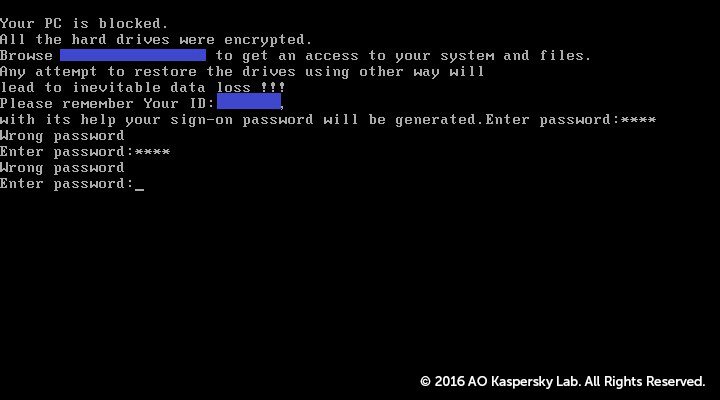

Λυτρισμικό Master Boot Record (MBR)

- Το Master Boot Record (MBR) είναι το τμήμα του σκληρού δίσκου του υπολογιστή που επιτρέπει στο λειτουργικό σύστημα να εκκινήσει.

- Το λυτρισμικό MBR αλλάζει το MBR του υπολογιστή έτσι ώστε να διακόπτεται η κανονική διαδικασία εκκίνησης.

- Αντίθετα, στην οθόνη εμφανίζεται μήνυμα απαίτησης λύτρων.

Λυτρισμικό που κρυπτογραφεί εξυπηρετητές δικτύου

- Στοχεύει εξυπηρετητές δικτύου και κρυπτογραφεί αρκετά αρχεία σε αυτούς.

- Γνωστές ευπάθειες στα Συστήματα Διαχείρισης Περιεχομένου (CMS) χρησιμοποιούνται συχνά για την ανάπτυξη λυτρισμικού στις υπηρεσίες ιστού.

Λυτρισμικό φορητών συσκευών (Android)

- Οι κινητές συσκευές (κυρίως Android) μπορούν να μολυνθούν μέσω "κατευθυνόμενων λήψεων".

- Μπορούν επίσης να μολυνθούν μέσω ψεύτικων εφαρμογών που μεταμφιέζονται ως δημοφιλείς υπηρεσίες όπως το Adobe Flash ή ένα προϊόν προστασίας από ιούς.

Η πληρωμή των λύτρων δε συνιστάται σε καμία περίπτωση, κυρίως επειδή δεν εγγυάται μια λύση στο πρόβλημα. Υπάρχουν επίσης ορισμένα θέματα που μπορεί να μην εξελιχθούν όπως αναμένεται. Για παράδειγμα, ενδέχεται να υπάρχουν σφάλματα στο κακόβουλο λογισμικό που καθιστούν τα κρυπτογραφημένα δεδομένα μη ανακτήσιμα ακόμη και με το σωστό κλειδί.

Επιπλέον, εάν καταβληθούν τα λύτρα, οι εγκληματίες του κυβερνοχώρου αντιλαμβάνονται ότι το λυτρισμικό είναι αποτελεσματικό. Ως εκ τούτου, οι κυβερνοεγκληματίες θα συνεχίσουν τη δραστηριότητά τους και θα αναζητήσουν νέους τρόπους εκμετάλλευσης των συστημάτων που οδηγούν σε περισσότερες μολύνσεις και περισσότερα χρήματα στους λογαριασμούς τους.

Μια επίθεση λυτρισμικού συνήθως πραγματοποιείται μέσω ενός συνημμένου αρχείου σε μήνυμα ηλεκτρονικού ταχυδρομείου, το οποίο θα μπορούσε να είναι ένα εκτελέσιμο αρχείο, ένα συμπιεσμένο αρχείο ή μια εικόνα. Μόλις ανοίξει το συνημμένο, το κακόβουλο λογισμικό εισέρχεται στο σύστημα του χρήστη. Οι εγκληματίες του κυβερνοχώρου μπορούν επίσης να τοποθετήσουν το κακόβουλο λογισμικό σε ιστότοπους. Όταν ένας χρήστης επισκέπτεται τον ιστότοπο, τότε εν αγνοία του το κακόβουλο λογισμικό εισέρχεται στο σύστημα.

Η μόλυνση δεν είναι άμεσα εμφανής στον χρήστη. Το κακόβουλο λογισμικό λειτουργεί κρυφά στο παρασκήνιο μέχρι να αναπτυχθεί ο μηχανισμός ή το σύστημα κλειδώματος δεδομένων. Στη συνέχεια, εμφανίζεται ένα παράθυρο διαλόγου που ενημερώνει το χρήστη ότι τα δεδομένα του έχουν κλειδωθεί και απαιτεί λύτρα για να τα ξεκλειδώσει. Τότε είναι πολύ αργά για να σωθούν τα δεδομένα μέσω οποιωνδήποτε μέτρων ασφαλείας.

Για περισσότερες πληροφορίες, παρακαλούμε δείτε το παρακάτω βίντεο:

Οποιοσδήποτε καταναλωτής και οποιαδήποτε επιχείρηση μπορεί να πέσει θύμα του λυτρισμικού. Οι εγκληματίες του κυβερνοχώρου δεν είναι επιλεκτικοί και συχνά προσπαθούν να χτυπήσουν όσο το δυνατόν περισσότερους χρήστες για να επιτύχουν το υψηλότερο κέρδος.

Ναι, επειδή οι κυβερνοεγκληματίες γνωρίζουν ότι οι οργανισμοί είναι πιο πιθανό να πληρώσουν, καθώς τα δεδομένα που κρατούνται είναι συνήθως τόσο ευαίσθητα όσο και ζωτικά για τη συνέχεια της επιχείρησης. Επιπλέον, μερικές φορές μπορεί να είναι πιο δαπανηρή η αποκατάσταση των αντιγράφων αντί της πληρωμής λύτρων.

Το λυτρισμικό βρίσκεται σε έξαρση - αυτή τη στιγμή υπάρχουν περισσότερες από 50 οικογένειες αυτού του κακόβουλου λογισμικού - και εξελίσσεται γρήγορα. Με κάθε νέα παραλλαγή βελτιώνεται κρυπτογράφηση και προστίθενται νέα χαρακτηριστικά. Αυτό είναι κάτι που δε μπορείτε να αγνοήσετε!

Ένας από τους λόγους για τους οποίους είναι τόσο δύσκολο να βρεθεί μια ενιαία λύση είναι επειδή η κρυπτογράφηση από μόνη της δεν είναι κακόβουλη. Είναι στην πραγματικότητα μια καλή εξέλιξη και πολλά χρήσιμα προγράμματα τη χρησιμοποιούν.

Το πρώτο crypto-malware χρησιμοποίησε έναν αλγόριθμο συμμετρικού κλειδιού, με το ίδιο κλειδί για κρυπτογράφηση και αποκρυπτογράφηση. Οι αλλοιωμένες πληροφορίες μπορούσαν συνήθως να αποκωδικοποιηθούν με επιτυχία με τη βοήθεια εταιρειών ασφαλείας. Με την πάροδο του χρόνου, οι κυβερνοεγκληματίες άρχισαν να εφαρμόζουν ασύμμετρους αλγόριθμους κρυπτογραφίας που χρησιμοποιούν δύο χωριστά κλειδιά - ένα δημόσιο για την κρυπτογράφηση αρχείων και ένα ιδιωτικό, το οποίο απαιτείται για αποκρυπτογράφηση.

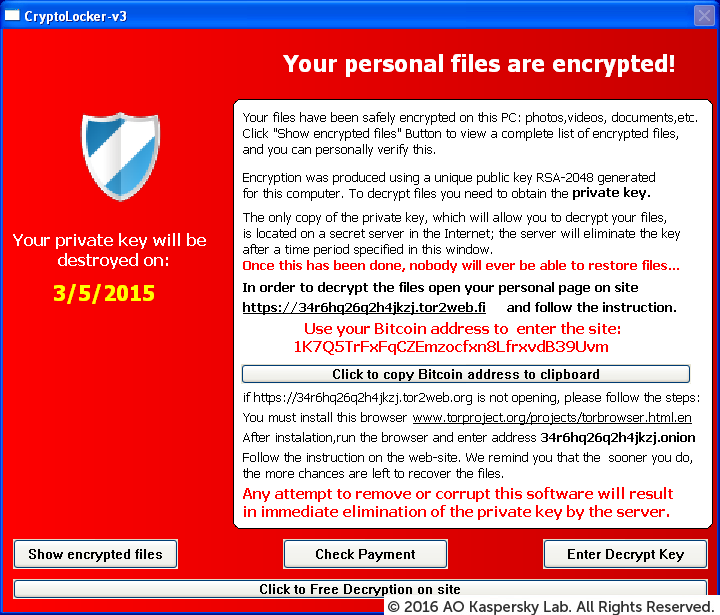

Ο Trojan CryptoLocker είναι ένα από τα πιο διάσημα λυτρισμικά. Χρησιμοποιεί επίσης έναν αλγόριθμο δημόσιου κλειδιού. Καθώς κάθε υπολογιστής που είναι μολυσμένος, συνδέεται με τον command-and-control διακομιστή για τη λήψη του δημόσιου κλειδιού. Το ιδιωτικό κλειδί είναι προσβάσιμο μόνο στους εγκληματίες που έγραψαν το λογισμικό CryptoLocker. Συνήθως, το θύμα δεν έχει περισσότερες από 72 ώρες για να πληρώσει τα λύτρα πριν το ιδιωτικό κλειδί του διαγραφεί για πάντα. Χωρίς αυτό το κλειδί, είναι αδύνατο να αποκρυπτογραφηθούν τα αρχεία.

Επομένως πρέπει πρώτα να σκεφτείτε την πρόληψη. Τα περισσότερα λογισμικά προστασίας από ιούς περιλαμβάνουν ήδη μια λειτουργία που βοηθά στον εντοπισμό μιας απειλής λυτρισμικού στα πρώτα στάδια της μόλυνσης, χωρίς να προκύψει απώλεια ευαίσθητων δεδομένων. Είναι σημαντικό για τους χρήστες να διασφαλίσουν ότι αυτή η λειτουργία είναι ενεργοποιημένη στο λογισμικό προστασίας που χρησιμοποιούν.

Το έργο "No More Ransom" μόλις ξεκίνησε, αλλά συνεργαζόμαστε συνεχώς με άλλες εταιρείες ασφάλειας και αρχές επιβολής του νόμου για να εντοπίσουμε όσο το δυνατόν περισσότερα κλειδιά για όσο το δυνατόν περισσότερες παραλλαγές. Εάν έχετε κάποιες πληροφορίες που νομίζετε ότι μπορεί να μας βοηθήσουν, παρακαλούμε να τις μοιραστείτε μαζί μας.

Το Crypto Sheriff είναι ένα εργαλείο που έχει σχεδιαστεί για να μας βοηθήσει να καθορίσουμε τον τύπο του λυτρισμικού που επηρεάζει τη συσκευή σας. Αυτό θα μας επιτρέψει να ελέγξουμε εάν υπάρχει διαθέσιμη λύση αποκρυπτογράφησης. Ανατρέξτε στο παρακάτω βίντεο για να δείτε πώς λειτουργεί:

Αυτό είναι δυνατό. Μερικές φορές λαμβάνουμε μόνο ένα υποσύνολο των κλειδιών, οπότε συνεχίστε να ελέγχετε τον ιστότοπο.

Είναι δυνατή στις ακόλουθες περιπτώσεις:

- Οι δημιουργοί κακόβουλου λογισμικού έκαναν ένα λάθος εφαρμογής, καθιστώντας δυνατή τη διακοπή της κρυπτογράφησης. Αυτό συνέβη με τα λυτρισμικά Petya και CryptXXX .

- Οι δημιουργοί κακόβουλου λογισμικού μετανιώνουν για τις ενέργειές τους και δημοσιεύουν τα κλειδιά ή το κύριο κλειδί, όπως στην υπόθεση TeslaCrypt.

- Οι αρχές επιβολής του νόμου κατάσχουν ένα διακομιστή με κλειδιά αποθηκευμένα σε αυτό και τα μοιράζονται. Ένα τέτοιο παράδειγμα είναι το CoinVault.

Μερικές φορές η πληρωμή των λύτρων λειτουργεί, αλλά δεν υπάρχει καμία εγγύηση ότι η πληρωμή θα οδηγήσει πάντα στην αποκρυπτογράφηση των αρχείων σας. Επιπλέον, υποστηρίζετε το επιχειρησιακό μοντέλο του εγκληματία και έτσι είστε εν μέρει υπεύθυνοι για όλο και περισσότερους ανθρώπους που μολύνονται με λυτρισμικό.

Δεν είναι μυστικό ότι το λυτρισμικό, το οποίο κρυπτογραφεί δεδομένα σχετικά με τα συστήματα των χρηστών και στη συνέχεια απαιτεί λύτρα, έχει γίνει ένα τεράστιο πρόβλημα για την ασφάλεια στον κυβερνοχώρο τα τελευταία χρόνια. Έχει διαδοθεί τόσο πολύ ώστε θα μπορούσε εύκολα να ονομαστεί επιδημία. Ο αριθμός των χρηστών που δέχονται επίθεση με λυτρισμικό αυξάνεται, ενώ 718.000 χρήστες χτυπήθηκαν μεταξύ Απριλίου 2015 και Μαρτίου 2016: αύξηση 5,5 φορές σε σύγκριση με την ίδια περίοδο το 2014-2015.

Η αστυνομία δεν μπορεί να καταπολεμήσει το έγκλημα στον κυβερνοχώρο, και ειδικότερα τα λυτρισμικά, μόνη της. Και οι ερευνητές ασφάλειας δεν μπορούν να το κάνουν χωρίς την υποστήριξη των αρχών επιβολής του νόμου. Η ευθύνη για την καταπολέμηση του λυτρισμικού μοιράζεται μεταξύ της αστυνομίας, των υπηρεσιών δικαιοσύνης, της Europol και των εταιριών ασφάλειας IT και απαιτεί κοινή προσπάθεια. Μαζί θα κάνουμε ό,τι μπορούμε για να αποτρέψουμε τις έκνομες ενέργειες των εγκληματιών και να επιστρέψουμε τα αρχεία στους νόμιμους κατόχους τους, χωρίς να χρειάζεται να πληρώνουν χρήματα - λύτρα.

Το "No More Ransom" είναι μια διεθνής πρωτοβουλία που δείχνει την αξία της συνεργασίας δημόσιου-ιδιωτικού τομέα κατά τη λήψη μέτρων κατά σοβαρών εγκλημάτων στον κυβερνοχώρο. Η συνεργασία αυτή ξεπερνά τα γεωγραφικά σύνορα. Ο κύριος στόχος του έργου είναι ο διαμοιρασμός της γνώσης και η εκπαίδευση χρηστών σε όλο τον κόσμο σχετικά με τον τρόπο πρόληψης των επιθέσεων λυτρισμικού. Πιστεύουμε ότι τελικά θα οδηγήσει σε υποστήριξη για την αποκατάσταση των ζημιών που προκαλούνται στα θύματα σε όλο τον κόσμο. Με την αποκατάσταση της πρόσβασης στα συστήματά τους, ενδυναμώνουμε τους χρήστες, δείχνοντάς τους ότι μπορούν να αναλάβουν δράση και να αποφύγουν την ανταμοιβή των εγκληματιών με πληρωμή λύτρων.

Στο αρχικό στάδιο, ο ιστότοπος περιέχει τέσσερα εργαλεία αποκρυπτογράφησης για διαφορετικούς τύπους κακόβουλου λογισμικού. Όλα τα εργαλεία που διατίθενται στην ιστοσελίδα είναι δωρεάν και θα λειτουργούν για κάθε χρήστη που έχει μολυνθεί από την απειλή που αναφέρεται στον ιστότοπο - ανεξάρτητα από την τοποθεσία του στη Γη.