A zsarolóvírusokkal és a No More Ransom projekttel kapcsolatos legrelevánsabb kérdések.

- 1989: Az első ismert zsarolóvírus, az 1989 AIDS Trojan (más néven «PC Cyborg») felbukkanása; szerzője Joseph Popp

- 2005: Májusban megjelenik egy erőszakos zsarolóvírus

- 2006: 2006 derekán a Gpcode, a TROJ.RANSOM.A, az Archiveus, a Krotten, a Cryzip, a MayArchive és más féregvírusok egyre kifinomultabb RSA-titkosítási sémákat kezdenek használni, egyre hosszabb kulcsméretekkel

- 2011: Megjelenik egy, a Windows termékaktiválási üzenetére hasonlító zsarolóvírus

- 2013: Felbukkan egy, a Stamp.EK biztonságirés-kereső készleten alapuló zsarolóvírus, illetve egy Mac OS X rendszerre írt zsarolóvírus is. A CryptoLocker az év utolsó négy hónapjában körülbelül 5 millió dollárt kaszál

- 2015: Többféle vírus többféle platformon okoz jelentős károkat

Titkosító zsarolóvírusok

- Az ilyen zsarolóvírusok titkosítják a személyes és munkahelyi fájlokat (dokumentumokat, táblázatokat, képeket és videókat) és mappákat.

- A titkosítás után törli a vírus az érintett fájlokat, a felhasználók pedig általában egy szövegfájlt találnak az elérhetetlenné tett fájlok mappáiban. A szövegfájlban lévő zsarolólevél tartalmazza a fizetési instrukciókat.

- Előfordulhat, hogy a probléma csak az érintett fájlok megnyitásakor tapasztalható.

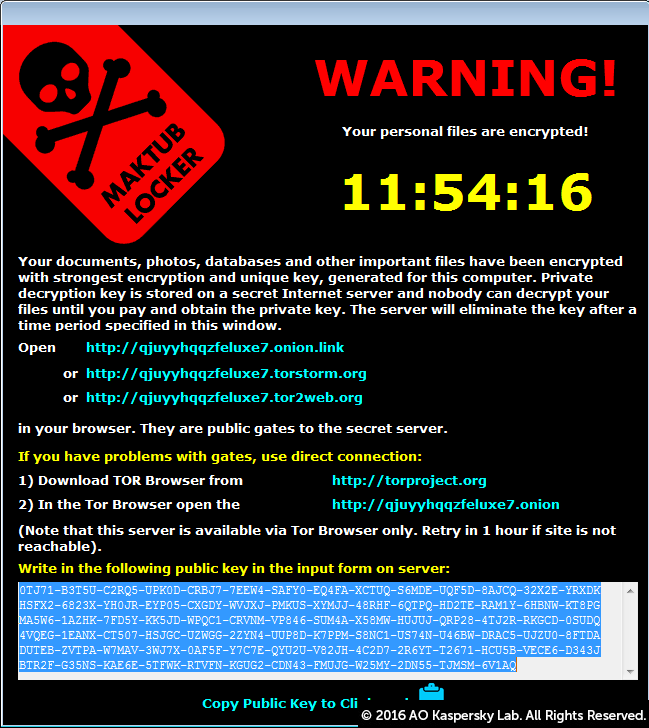

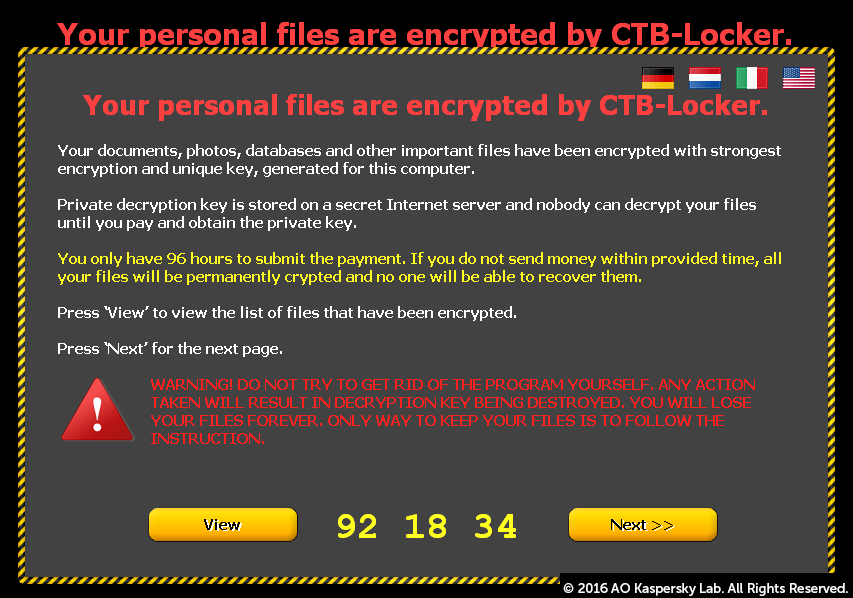

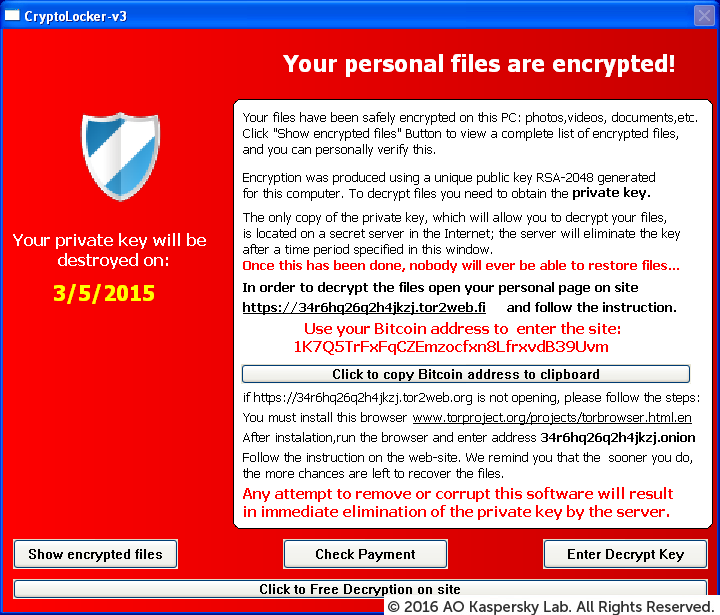

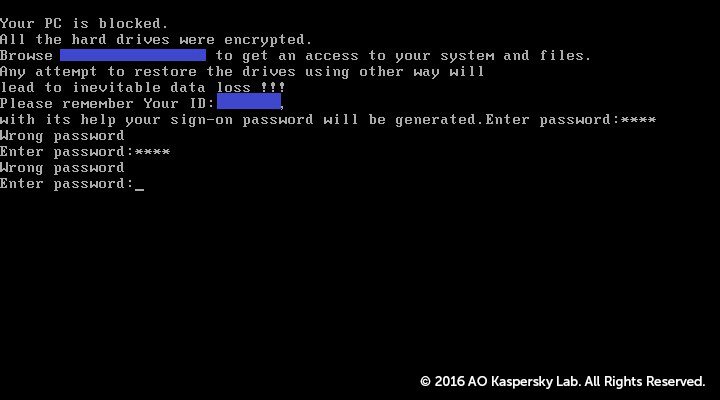

- Egyes titkosító zsarolóvírusok az alábbiakhoz hasonló zárolási képernyőket jelenítenek meg:

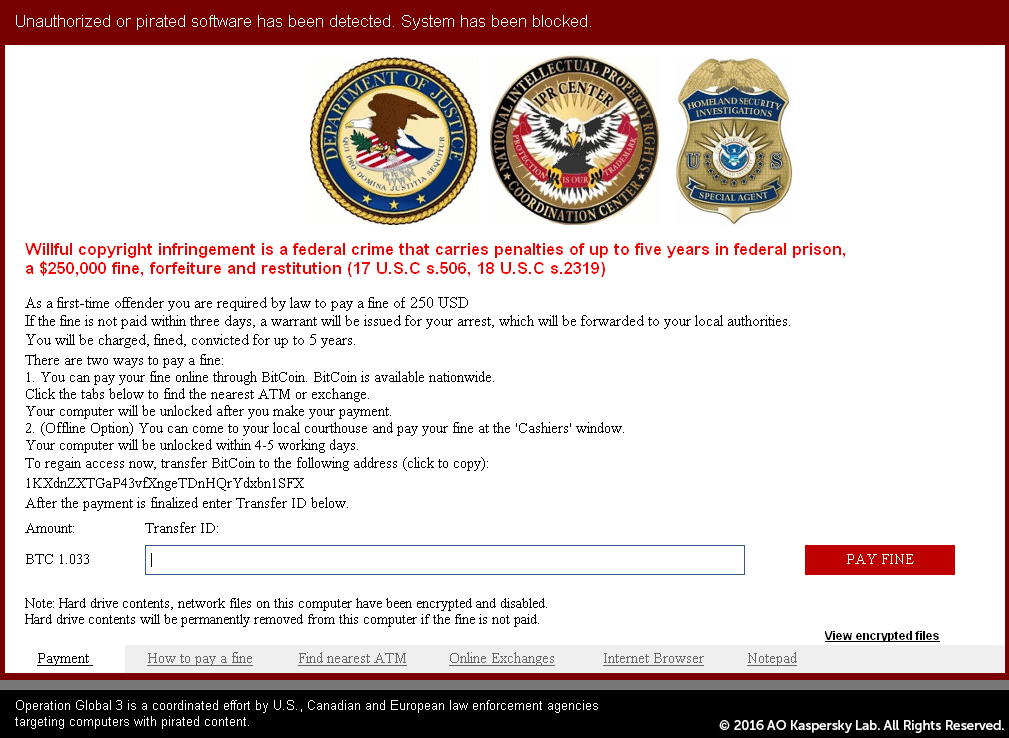

Képernyőzáras zsarolóvírus — WinLocker

- Ez a zsarolóvírus zárolja a számítógép képernyőjét, és váltságdíjat követel.

- Az általa megjelenített teljes képernyős kép minden más ablakot elfed.

- A személyes fájlokat azonban nem titkosítja ez a zsarolóvírus.

Master Boot Record (MBR) típusú zsarolóvírusok

- A Master Boot Record (MBR), azaz a rendszerindító rekord a számítógép merevlemezének az operációs rendszer indítását engedélyező része.

- Az MBR-zsarolóvírusok a számítógép rendszerindító rekordjának módosításával megszakítják a rendszerindítási folyamatot.

- A rendszer helyett ilyenkor egy zsarolólevél jelenik meg a képernyőn.

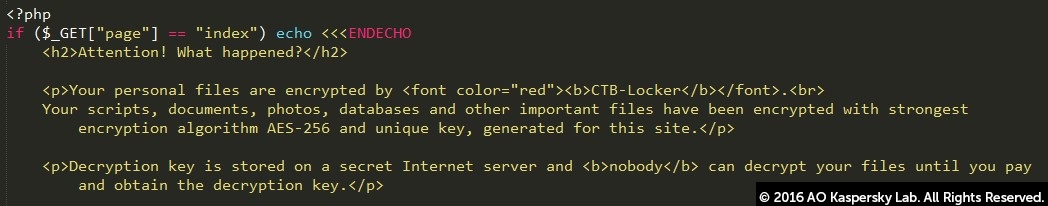

Webszervereket titkosító zsarolóvírusok

- Ezek a zsarolóvírusok webszervereket támadnak, és titkosítják a rajtuk található fájlokat.

- A támadók gyakran a tartalomkezelő rendszerek ismert biztonsági réseit használják ki a zsarolóvírusok telepítésére a webes szolgáltatásokban.

Mobilkészülékes zsarolóvírusok (Android)

- A mobilkészülékek (jellemzően az androidos készülékek) elsősorban letöltéseken keresztül fertőzhetők meg.

- Emellett magukat valamilyen népszerű alkalmazásnak, például Adobe Flashnek vagy víruskeresőnek álcázó hamis alkalmazásokon keresztül is történnek támadások.

Sosem javasolt kifizetni a váltságdíjat, főleg azért, mert ez nem jelent garanciát a probléma megoldására. Számos, akár szándékolatlan hiba is felmerülhet. Előfordulhat például, hogy a kártevő kódjában lévő hiba miatt a megfelelő kulccsal sem sikerül visszafejteni (dekódolni) az adatokat.

Ráadásul a váltságdíj kifizetése azt bizonyítja a kiberbűnözők számára, hogy jó módszert találtak a pénzszerzésre. Ennek eredményeként pedig folytatni fogják tevékenységüket, újabb és újabb rendszereket próbálnak feltörni, így a nagyobb számú sikeres fertőzés következtében még több pénzt keresnek.

A zsarolóvírusos támadások rendszerint emailekhez csatolt mellékletekben indulnak. Ezek futtatható fájlok, tömörített fájlok és képek is lehetnek. A melléklet megnyitásakor a kártevő bejut az áldozat rendszerébe. A kiberbűnözők weboldalakat is megfertőzhetnek a kártevőkkel. Amikor a látogató meglátogat egy weboldalt – amiről lehet, hogy nem is tud –, a kártevő szintén bejut a rendszerbe.

A fertőzés nem válik rögtön észrevehetővé a felhasználó számára. A kártevők csendben működnek a háttérben, majd egyszer csak aktiválódik a rendszert vagy az adatokat zároló mechanizmus. Ekkor megjelenik egy párbeszédpanel vagy ablak, amely tájékoztatja a felhasználót, hogy zárolták az adatait, és csak váltságdíj fejében juthat hozzájuk újra. Ezen a ponton már mindenféle biztonsági eszközzel késő másolatot készíteni az adatokról.

Az alábbi videó részletesebben is bemutatja a zsarolóvírusok működését:

Bárki, minden számítógép-felhasználó, minden cég és minden más szervezet áldozatává válhat a zsarolóvírusoknak. A kiberbűnözők nem válogatnak, és gyakran a lehető legtöbb fertőzés elérése a céljuk, hogy így maximalizálhassák profitjukat.

Igen, hiszen a kiberbűnözők is tisztában vannak vele, hogy a szervezetek könnyebben fizetnek váltságdíjat, mivel az elérhetetlenné tett adatok jellemzően bizalmasak, és elengedhetetlenek a cég zavarmentes működéséhez. Ráadásul egyes esetekben a váltságdíjnál is többe kerül a biztonsági másolatokból végzett helyreállítás.

Napjainkban felfutóban vannak a zsarolóvírusok – jelenleg több mint 50 ilyen kártevőcsaládot ismerünk, és a számuk folyamatosan növekszik. És minden újabb variáns jobb titkosítást és újabb trükköket használ. Emellett már nem lehet csendben elmenni!

Az egyik ok, amiért ilyen nehéz univerzális megoldást alkotni, hogy a titkosítás önmagában nem kártevőkre jellemző funkció, hanem egy remek találmány, amit számos legitim alkalmazás is használ.

Az első kriptográfiai kártevő szimmetrikus kulcsú titkosítást alkalmazott, azaz ugyanaz a kulccsal lehetett visszafejteni az adatokat, amivel titkosították őket. A titkosított adatokat a biztonsági cégek rendszerint sikeresen vissza tudták fejteni. A kiberbűnözők egy idő múlva viszont áttértek az aszimmetrikus kriptográfiai algoritmusokra, amelyek két kulcsot használnak, egy nyilvánosat a fájlok titkosításához, és egy titkosat a visszafejtéshez.

Az egyik leghíresebb zsarolóvírus, a CryptoLocker Trojan is nyilvános kulcsú (aszimmetrikus) titkosítást használ. A fertőzött számítógépek mindegyike csatlakozik egy műveletvezérlő szerverhez, ahonnan letölti a nyilvános kulcsot. A titkos kulcshoz viszont csak a CryptoLockert készítő kiberbűnözők férnek hozzá. Az áldozatnak rendszerint legfeljebb 72 órát adnak a váltságdíj kifizetésére a titkos kulcs végleges törlése előtt. E kulcs hiányában viszont lehetetlen visszafejteni a titkosított fájlokat.

Éppen ezért a megelőzésre kell fókuszálni. A legtöbb víruskereső szoftvernek van zsarolóvírusokat észlelő modulja, amely már a fertőzés korai fázisában jelezni tudja a veszélyt, amivel elkerülhető az érzékeny adatok elvesztése. Minden felhasználónak fontos meggyőződnie róla, hogy az ilyen jellegű funkció be van-e kapcsolva a víruskereső megoldásában.

A No More Ransom projektet még csak most hívtuk életre, de folyamatosan együtt dolgozunk más biztonsági cégekkel és bűnüldöző szervekkel, hogy a zsarolóvírusok lehető legtöbb változatának a lehető legtöbb kulcsát azonosítani tudjuk. Ha úgy véli, hogy a munkánkat segítő információkkal rendelkezik, kérjük, ossza meg velünk.

A Crypto Sheriff nevű eszköz a készülékére bejutott zsarolóvírus azonosításában nyújt nekünk segítséget. Az eszköz vizsgálatainak eredménye alapján ellenőrizni tudjuk, hogy van-e dekódoló megoldás az adott vírushoz. Az alábbi videó részletesebben is bemutatja az eszköz működését:

Ez is előfordul. Néha nem sikerül vagy hosszabb időbe kerül hozzájutnunk az összes kulcshoz. Látogasson vissza rendszeresen az oldalunkra.

A dekódolás az alábbi esetekben lehetséges:

- A kártevő szerzője programozási hibát vétett, lehetővé téve a titkosítás feltörését. A Petya és a CryptXXX zsarolóvírus esetén például ez történt.

- A kártevő szerzője megbánja tettét, és közzéteszi a kulcsokat (vagy egy fő kulcsot), ahogy tette azt a TeslaCrypt szerzője is.

- A bűnüldöző szervek lefoglalják a titkos kulcsokat tartalmazó szervert, és nyilvánosságra hozzák a kulcsokat. Erre a CoinVault a jó példa.

Néha a váltságdíj megfizetése is megoldás lehet, azonban a fizetés nem garancia rá, hogy a fájlok dekódolása ténylegesen meg is fog történni. Ráadásul a fizetéssel a bűnözők üzleti modelljének jövedelmezőségét erősíti, így részben felelőssé válik a jövőbeli zsarolóvírusok fertőzéseiért.

Nem titok, hogy a felhasználók rendszerein tárolt adatokat titkosító, majd váltságdíjat követelő zsarolóvírusok hatalmas kiberbiztonsági problémává nőtték ki magukat az elmúlt években. Konkrétan annyira elterjedtek, hogy járványnak is nevezhetnénk a helyzetet. A zsarolóvírusok áldozatává vált felhasználók száma rohamosan emelkedik: 2015 áprilisa és 2016 márciusa között 718 ezer felhasználót támadtak meg sikeresen, ami a 2014-2015-ös időszakhoz képest 5,5-szörös növekedésnek felel meg.

A rendőrség önmagában nem tud harcolni a kiberbűnözőkkel, sem a zsarolóvírusokkal. Ugyanakkor a biztonsági szakértők sem tudják felvenni a harcot a bűnüldöző szervek támogatása nélkül. A zsarolóvírusok elleni harc felelősségét közösen kell vállalnia a rendőrségnek, az igazságügyi szerveknek, az Europolnak és az IT-biztonsági cégeknek, és ez a közös fellépés közös erőfeszítéseket igényel. Együtt minden lehetséges lépést meg fogunk tenni, hogy ellehetetlenítsük a bűnözők pénzszerzési módszereit, és visszaadjuk a fájlokat a jogos tulajdonosaiknak – anélkül hogy ezért hatalmas összegeket kellene fizetniük.

A "No More Ransom" egy nemzetközi kezdeményezés, amely megmutatja az állami szféra és a magánszektor összefogásának erejét a kiberbűnözők ellen folytatott küzdelemben. Az együttműködés nem áll meg az országhatároknál. A projekt fő célja az ismeretterjesztés, a felhasználók megtanítása a zsarolóvírusok támadásának megelőzési módjaira a világ minden részén. Hisszük, hogy előbb-utóbb a földkerekség minden pontján támogatást fognak kapni az áldozatok a zsarolóvírusok okozta károk mérsékléséhez. A rendszereik elérhetővé tételével bátorítani kívánjuk a felhasználókat, hogy elhiggyék: felléphetnek a zsarolás ellen, és elkerülhető, hogy váltságdíj fizetésével még jutalmazzák is a bűnözőket.

A jelenlegi kezdeti fázisban az oldalunk négy dekódolóeszközt tartalmaz különböző típusú kártevőkhöz. A weboldalon elérhető eszközök mind ingyenesek, és működni fognak a weboldalon említett zsarolóvírusok áldozatainak gépein, akármelyik pontján is vannak a világnak.