De mest relevante spørsmålene om løsepengevirus og No More Ransom-prosjektet.

- 1989: AIDS-trojaneren (også kjent som «PC Cyborg») var det første kjente løsepengeviruset, og herjet datamaskiner i 1989. Viruset ble skrevet av Joseph Popp

- 2005: Mai 2005 dukker det opp løsepengevirus ment til utpressing

- 2006: Ormer som Gpcode, TROJ.RANSOM.A, Archiveus, Krotten, Cryzip og MayArchive begynner å bruke mer sofistikert RSA-kryptering og stadig større nøkkellengder

- 2011: En løsepengeorm som imiterer Windows-produktaktivering dukker opp

- 2013: En løsepengeorm basert på den ondsinnede verktøykassen Stamp.EK tas i bruk, og et Mac OS X-spesifikt løsepengevirus oppdages. CryptoLocker håver inn rundt $5 millioner i årets fire siste måneder

- 2015: Flere varianter av løsepengevirus gjør betydelig skade på flere ulike plattformer

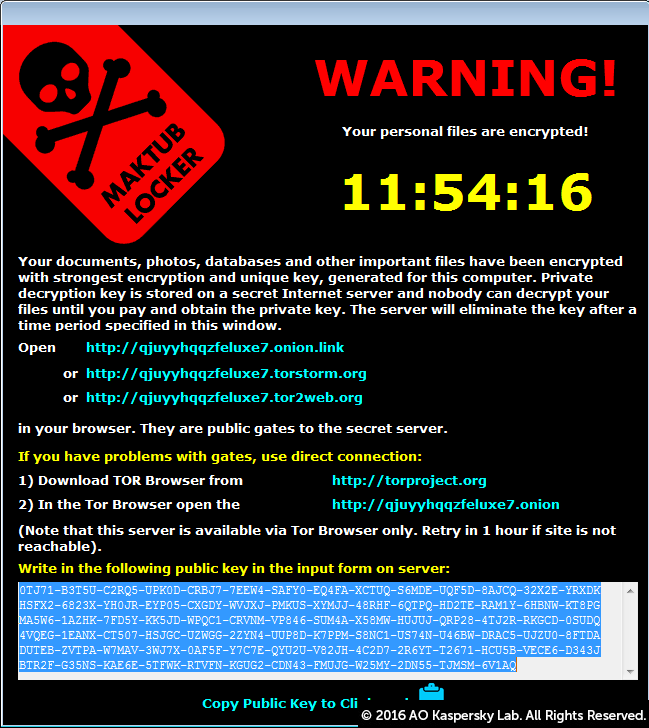

Krypterende løsepengevirus

- Krypterer filer og mapper (dokumenter, regneark, bilder og filmer).

- De berørte filene slettes når de har blitt kryptert, og brukere får ofte opp en tekstfil med instruksjoner som forklarer hvordan man kan betale løsepengene.

- Ofte oppdages problemet først når man forsøker å åpne de nå utilgjengelige filene.

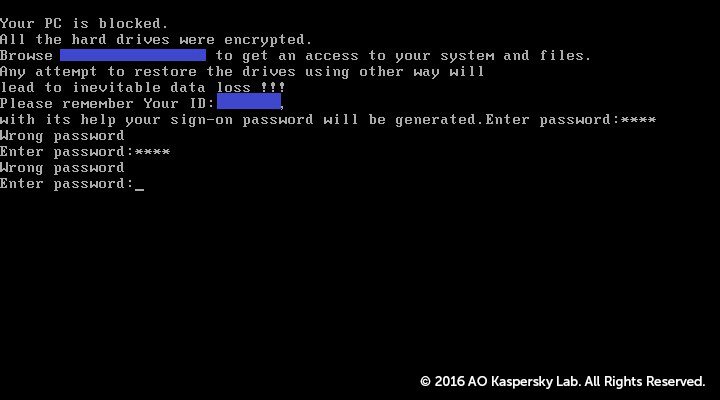

- Noen slike løsepengevirus viser en låseskjerm, som vist nedenfor:

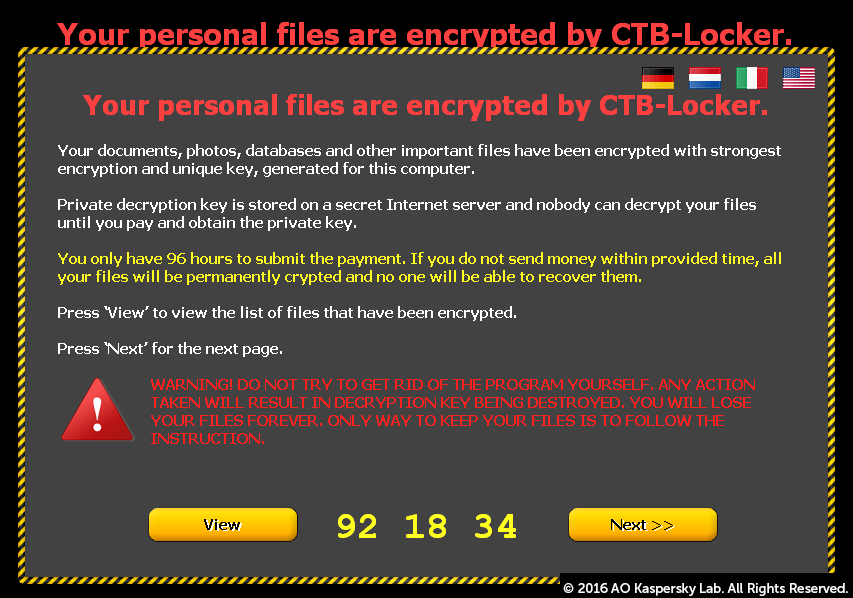

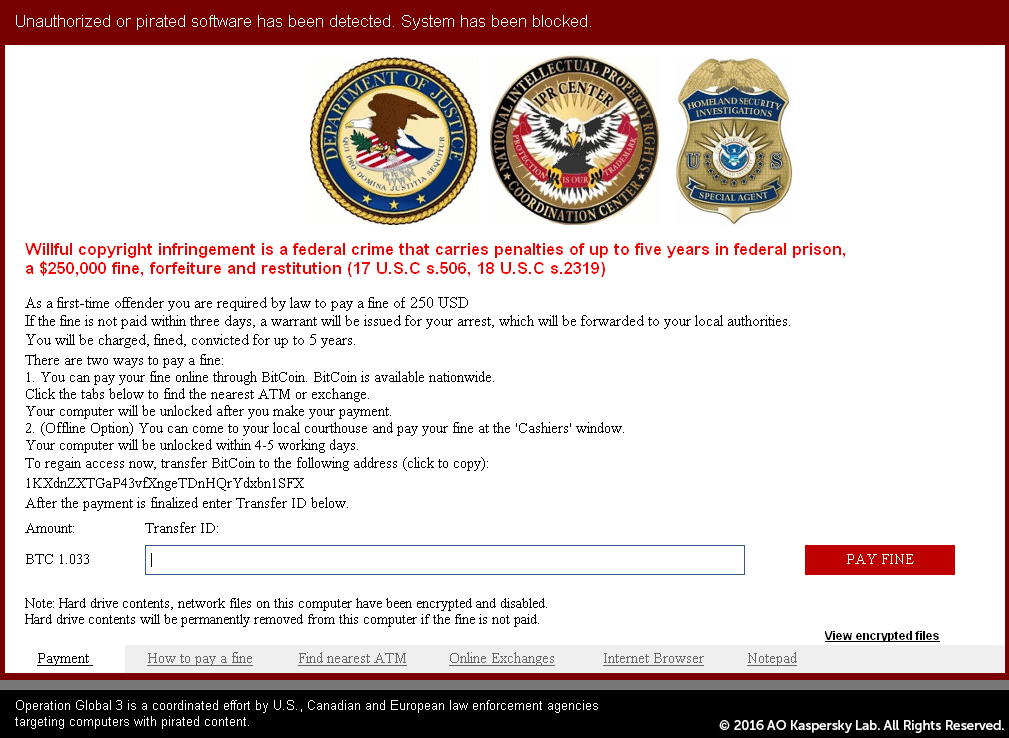

Løsepengevirus med låseskjerm – WinLocker

- WinLocker låser maskinens skjerm og krever betaling.

- Den viser et fullskjermsbilde som blokkerer alle andre vinduer.

- Ingen personlige filer krypteres.

Master Boot Record-løsepengevirus

- Master Boot Record (MBR) er den delen av harddisken som lar maskinen starte.

- MBR-løsepengevirus endrer maskinens MBR, slik at den vanlige oppstartsprosessen forstyrres.

- I stedet vises løsepengekravet på skjermen.

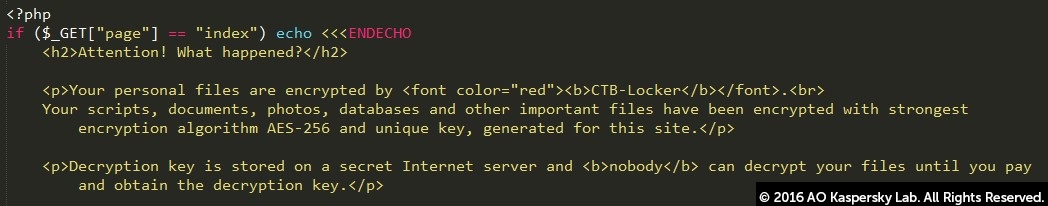

Løsepengevirus som krypterer webservere

- Slike løsepengevirus går etter webservere og krypter filer på dem.

- Ofte brukes kjente sårbarheter i publiseringsverktøy (Content Management Systems) til å plassere løsepengevirus på webtjenester.

Mobile enheter (hovedsakelig Android) kan infiseres ved hjelp av såkalte ‘drive-by download’-angrep.

- Mobile enheter (hovedsakelig Android) kan infiseres ved hjelp av såkalte ‘drive-by download’-angrep.

- Enhetene kan også infiseres gjennom falske applikasjoner som utgir seg for å være populære tjenester, som Adobe Flash eller antivirus-produkter.

Det anbefales ikke å betale løsepenger, hovedsakelig fordi det ikke finnes noen garanti for at man får dekrypteringsnøklene etter man har betalt. Det er mange grunner til at betalingen ikke nødvendigvis vil føre til at du får filene dine tilbake. Det kan eksempelvis være programmeringsfeil i koden som medfører at filene ikke kan dekrypteres selv med rett nøkkel.

Om løsepengene betales sender dette også et signal til de kriminelle at løsepengevirus er et effektivt virkemiddel. Flere kriminelle vil dermed fortsette denne aktiviteten, og søke etter nye metoder for å utnytte systemer for å få mer penger inn på konto.

Et løsepengevirus leveres vanligvis gjennom et vedlegg i en e-post. Det kan være en eksekverbar fil, et arkiv eller et bilde. Når vedlegget åpnes vil skadevaren slippes fri på brukerens system. De kriminelle planter også skadevare på nettsider. Når en bruker besøker nettsiden vil skadevaren slippes inn i systemet.

Brukeren vil ikke nødvendigvis oppdage infeksjonen med en gang. Skadevaren arbeider i det stille i bakgrunnen til filene er kryptert eller skjermlåsen aktiveres. Da vil det dukke opp en dialogboks på skjermen, med beskjed om at data har blitt låst, sammen med et krav om løsepenger. Det er da for sent å forhindre at filene låses.

For mer informasjon, vennligst se videoen under:

Enhver forbruker eller bedrift kan bli offer for løsepengevirus. Cyberkriminelle opererer ikke selektivt, men er ofte ute etter å infisere så mange brukere som mulig for å maksimere sin profitt.

Ja, kriminelle vet at det er sannsynlig at bedrifter vil betale løsepenger for å få tilbake dataene sine, som typisk er både sensitive og essensielle for den daglige driften. Dessuten kan det noen ganger være dyrere for bedrifter å gjenopprette sikkerhetskopier enn å betale løsepengene.

Løsepengevirus er i vekst, det er nå mer enn 50 løsepengevirusfamilier i omløp, og dette utvikler seg raskt. Hver nye variant forbedrer krypteringen og introduserer ny funksjonalitet. Dette er ikke en trussel du kan ignorere!

En grunn til at det er vanskelig å finne èn enkel løsning på løsepengevirus er at kryptering ikke nødvendigvis er ondsinnet. Kryptering er faktisk samfunnsnyttig, og flere legitime programmer benytter seg av det.

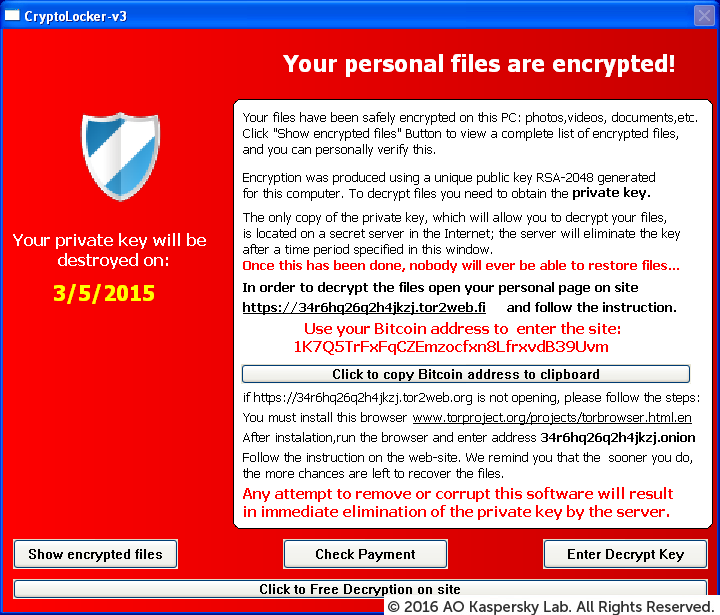

Det første løsepengeviruset brukte kryptering med symmetrisk nøkkelalgoritme, slik at den samme nøkkelen ble brukt til både kryptering og dekryptering. Dermed kunne kryptert informasjon vanligvis dekrypteres ved hjelp fra sikkerhetsselskaper. Over tid implementerte de kriminelle asymmetrisk kryptering, som bruker to separate nøkler – en offentlig nøkkel som krypterer filene, og en privat nøkkel for å dekryptere dem.

CryptoLocker-trojaneren er en av de mest kjente løsepengevirusene. Den bruker også en asymmetrisk nøkkelfunksjon. Hver maskin som krypteres kobles til en kommandoserver som laster ned den offentlige nøkkelen. Den private nøkkelen er det bare de kriminelle bak CryptoLocker som har tilgang til. Vanligvis vil offeret få 72 timer til å betale løsepengene før den private nøkkelen slettes. Det er umulig å dekryptere filene uten nøkkelen.

Derfor må du tenke forebyggende. De fleste antivirusprogrammer inkluderer en komponent som forsøker å identifisere og stoppe trusselen fra løsepengevirus tidlig i prosessen, før filene krypteres. Det er viktig at brukere sørger for at denne funksjonaliteten er slått på.

«No More Ransom»-prosjektet har nettopp startet, men vi arbeider kontinuerlig med andre sikkerhetsbedrifter og politimyndigheter for å identifisere så mange nøkler som mulig, for så mange løsepengevirusvarianter som mulig. Hvis du har informasjon som du tror kan hjelpe, vennligst del den med oss.

Crypto Sheriff er et verktøy som er designet for å finne ut hvilken type løsepengevirus som har infisert maskinen din. Dette gjør oss i stand til å sjekke om det finnes en dekrypteringsløsning du kan benytte deg av. Vennligst se videoen under for å se hvordan dette fungerer:

Det er mulig. Noen ganger får vi bare tak i noen av nøklene, så vennligst fortsett å sjekk nettsiden jevnlig.

Det er mulig i disse tilfellene:

- De som lager skadevaren gjør en feil i implementeringen av krypteringsalgoritmen, slik at det er mulig å knekke krypteringen. Dette var tilfellet med Petya-løsepengeviruset og med CryptXXX.

- Personene som lager løsepengeviruset får dårlig samvittighet og publiserer nøklene, eller en mesternøkkel. Dette var tilfellet med TeslaCrypt.

- Påtalemyndigheter konfiskerer en sever som inneholder dekrypteringsnøkler og deler dem. Et slikt eksempel er CoinVault.

Noen ganger fungerer det også å betale løsepengene, men det finnes ingen garanti for at betaling vil føre til at du får dekryptert filene. I tillegg vil du da styrke de kriminelles forretningsmodell og være delvis ansvarlig for at stadig flere blir infisert av løsepengevirus.

Det er ingen hemmelighet at løsepengevirus som krypterer data på brukeres system og deretter forlanger løsepenger har blitt et stort problem de siste årene. Det har blitt så utbredt at mange nå kaller det en epidemi. Antallet brukere angrepet av løsepengevirus øker raskt, med 718 000 infiserte brukere mellom april 2015 og mars 2016. Dette er 5,5 ganger mer enn i samme periode i 2014-2015.

Politiet kan ikke ta kampen mot nettkriminalitet på egenhånd. Spesielt ikke løsepengevirus. De som forsker på sikkerhet kan heller ikke bekjempe løsepengevirus uten hjelp fra politimyndighetene. Dette krever en felles innsats, og ansvaret er delt mellom politiet, Justisdepartementet, Europol og bedrifter innen IT-sikkerhet. Sammen vil vi gjøre alt vi kan for å hindre de kriminelles forsøk på utpressing og returnere filene til deres rettmessige eiere, uten at de trenger å betale masse penger.

No More Ransom er et internasjonalt initiativ som viser verdien av at private og offentlige aktører samarbeider i kampen mot nettkriminalitet. Dette samarbeidet krysser landegrenser. Prosjektets hovedmål er å dele kunnskap og lære brukere verden over hvordan de kan unngå å bli infisert av løsepengevirus. Ved å gi de skadelidende tilbake dataene sine uten å betale løsepenger, gir vi makten tilbake til ofrene ved å vise hvordan man kan løse problemet uten å premiere de kriminelle.

I denne tidlige fasen inneholder portalen fire dekrypteringsverktøy for ulike typer skadevare. Alle verktøyene er gratis og vil virke for brukere infisert av truslene nevnt på denne nettsiden – samme hvor i verden de er bosatt.