De mest relevanta frågorna gällande ransomware och No More Ransom-projektet.

- 1989: Första kända ransomware, 1989 AIDS Trojan (också känd som «PC Cyborg»), är skriven av Joseph Popp

- 2005: I Maj, dyker utpressande ransomware upp

- 2006: I mitten av 2006, börjar maskar såsom Gpcode, TROJ.RANSOM.A, Archiveus, Krotten, Cryzip, och MayArchive använda mer sofistikerade RSA krypteringsscheman, med ständigt ökande nyckelstorlekar

- 2011: En ransomware mask som imiterar Windows Produktaktiveringsmeddelande dyker upp

- 2013: En ransomware mask baserad på Stamp.EKs angriparverktyg, samt en Mac OS-X specifik ransomwaremask dyker upp. CryptoLocker tjänar in runt 5 miljoner dollar under de sista fyra månanderna under året

- 2015: Multipla varianter på multipla plattformar orsakar stor skada

Ransomware som krypterar

- Krypterar personliga filer och mappar (dokument, excelark, bilder och videos).

- Dom påverkade filerna tas bort efter att de blivit krypterade, och användare möts generellt av en textfil med instruktioner om betalning i samma mapp som de nu oåtkomliga filerna.

- Det kan vara så att du först upptäcker problemet när du försöker öppna en av dessa filer.

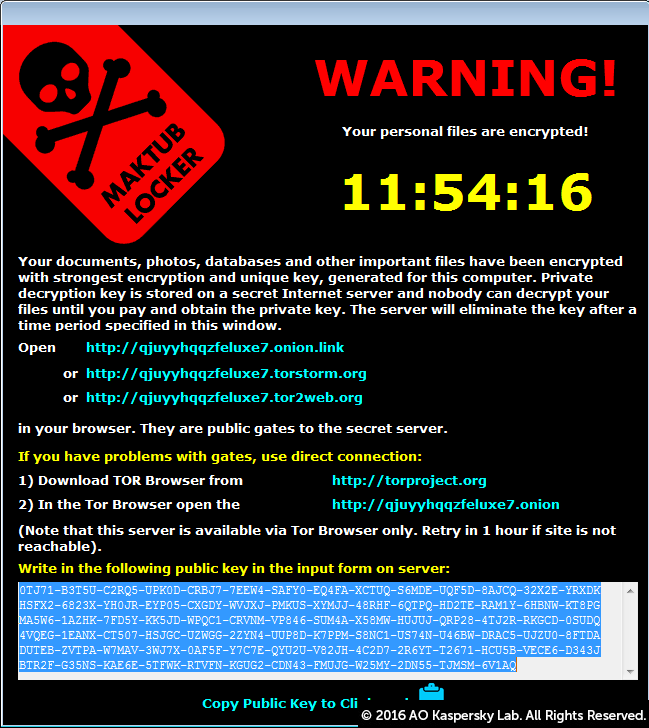

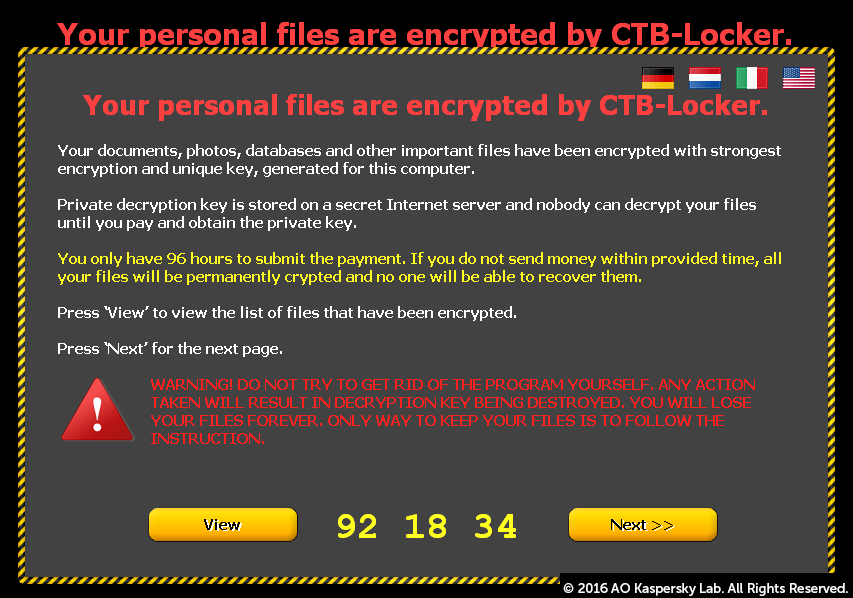

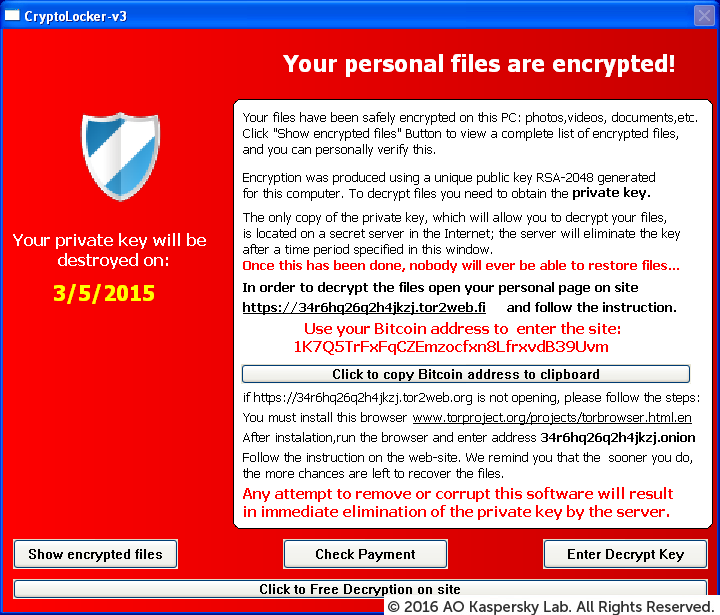

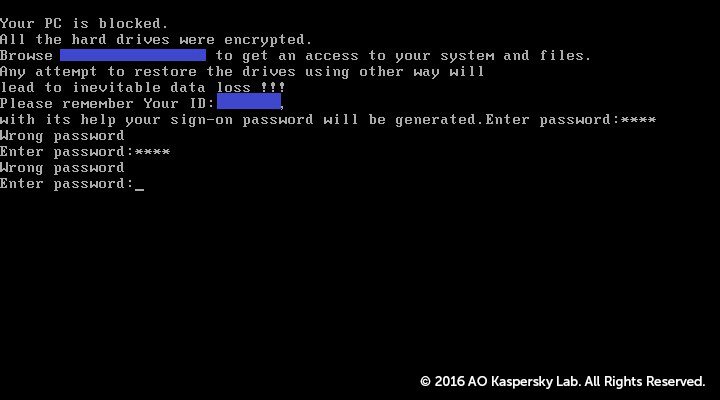

- Vissa, men inte alla typer av krypteringsransomware visar en ’låsningsskärm’:

Lock Screen Ransomware – WinLocker

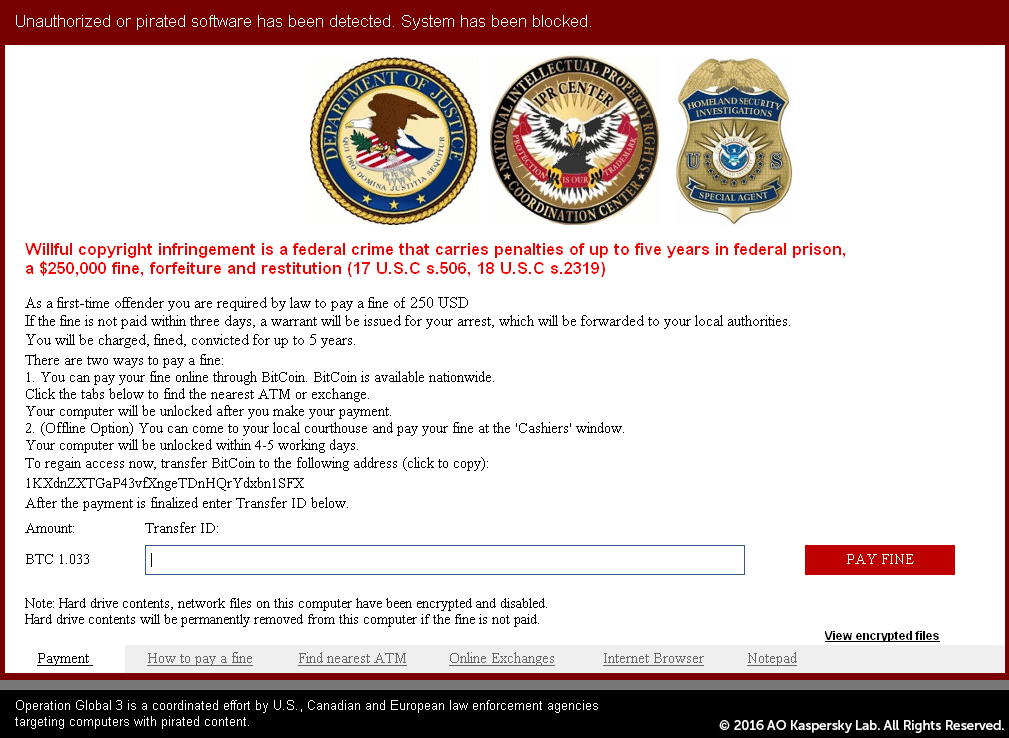

- Låser datorns skärm och begär betalning.

- Den visar en helbildsskärm som blockerar alla andra fönster.

- Inga personliga filer krypteras.

Master Boot Record (MBR) Ransomware

- Master Boot Record (MBR) är den del av datorns hårddisk låter operativsystemet att starta.

- MBR ransomware ändrar datorns MBR så att den normala uppstartsprocessen avbryts.

- Istället visas ett krav med en lösensumma på skärmen.

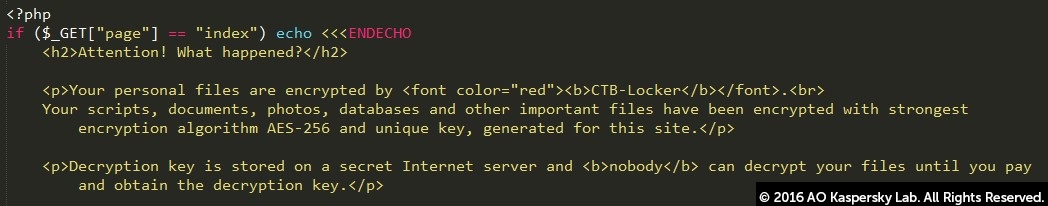

Ransomware som krypterar webbservrar

- Den siktar in sig på webservrar och krypterar ett antal filer på servern.

- Kända sårbarheter i innehållshanteringssystem används ofta för att infektera webbservrarna med ransomware.

Ransomware på mobila enheter (Android)

- Mobila enheter (mestadels Android) kan infekteras via “drive-by downloads”.

- Dom kan också bli infekterade genom falska appar som utger sig för att vara populära tjänster så som Adobe Flash eller en anti-virus produkt.

Att betala lösensumman är aldrig rekommenderat. Detta beror huvudsakligen på att det inte garanterar att man får en lösning på problemet. Det finns också andra saker som kan gå fel. T.ex. kan det finnas buggar i den skadliga koden som gör att krypterade datan inte går att dekryptera även med rätt nyckel.

Dessutom, om lösensumman betalas så visar man för cyberbrottslingarna att ransomware är effektivt. Som ett resultat av detta kommer cyberbrottslingar att fortsätta med sina aktiviteter och leta efter nya sätt att utnyttja system som kan resultera i fler infektioner som dom kan tjäna pengar på.

En ransomware attack sker typiskt via en bifogad fil i ett e-mail som kan vara en körbar fil, ett arkiv, eller en bild. När den bifogade filen öppnas släpps den skadliga koden lös i användarens system. Cyberbrottslingar kan också plantera skadlig kod på hemsidor. När en användare besöker hemsidan släpps den skadliga koden lös i systemet.

En användare märker inte på en gång att den blivit infekterad. Den skadliga koden körs tyst i bakgrunden tills systemet eller datalåsningsmekanismen aktiveras. Då visas en meddelanderuta som säger till användaren att datan blivit låst och ett krav med en lösensumma visas för att låsa upp den. Vid det här laget är det för sent för att rädda data genom någon säkerhetsmekanism.

För mer information, se videon nedan:

Alla konsumenter eller företag kan vara offer för ransomware. Cyberbrottslingar är inte selektiva och försöker ofta nå så många användare som möjligt för att få högsta möjliga vinst.

Ja, då cyberbrottslingar vet att organisationer är mer benägna att betala då data som hålls fången ofta är både känslig och viktig för företagets fortsatta arbete. Dessutom kan det ibland vara dyrare att återställa en säkerhetskopiering än att betala den begärda lösensumman.

Ransomware är på uppgång – det finns nu mer än 50 familjer av denna typ av skadlig kod som cirkulerar – och det utvecklas fort. Med varje ny variant kommer bättre kryptering och nya funktioner. Detta är inte något man kan ignorera!

En av orsakerna till varför det är så svårt att hitta en enda lösning är för att kryptering i sig inte är skadligt. Det är en bra utveckling och många välvilliga program använder det.

Det första ransomwaret använde en symmetrisk nyckelalgoritm med samma nyckel för kryptering som för dekryptering. Krypterad information kunde vanligtvis dekrypteras med hjälp av säkerhetsföretag. Över tid så har cyberbrottslingar börjat använda sig av asymmetriska krypteringsalgoritmer som använder två separata nycklar – en publik för att kryptera filer, och en privat, som behövs för att dekryptera.

CryptoLocker Trojan är ett av de mest kända ransomwareprogrammen. Den använder sig av en publik nyckelalgoritm. Då varje dator infekteras kopplar den sig till en kommando-och-kontroll server för att ladda ner den publika nyckeln. Den privata nyckeln är enbart tillgänglig för brottslingarna som skrev CryptoLockermjukvaran. Vanligtvis har offret max 72 timmar på sig att betala lösensumman innan deras privata nyckel tas bort för alltid, vilket gör det omöjligt att dekryptera filerna utan denna nyckel.

Man måste tänka på förebyggande åtgärder först. De flesta antivirusmjukvaror inkluderar redan en komponent som hjälper till att identifiera ransomwarehot i tidiga stadium av en infektion, utan förlust av känslig data. Det är viktigt för användare att denna funktionalitet är påslagen i deras antivirusmjukvara.

“No More Ransom” projektet har precis startat, men vi arbetar ständigt med andra säkerhetsföretag och olika delar av rättsväsendet för att identifiera så många nycklar, för så många olika varianter av ransomware som möjligt. Om du har någon information om vad du tror kan hjälpa, vänligen dela den med oss.

Crypto Sheriff är ett verktyg som hjälper oss definiera typen av ransomware som påverkar din enhet. Detta kommer möjliggöra för oss att kontrollera om en dekrypteringslösning är tillgänglig. Vänligen se videon nedan för hur det fungerar:

Detta är möjligt. Ibland får vi enbart en mindre del av nycklarna, så vänligen fortsätt kontrollera hemsidan för uppdateringar.

Det är möjligt i följande scenarion:

- Skaparna av den skadliga koden gjorde ett implementationsmisstag vilket gör det möjligt att bryta krypteringen. Detta var fallet med Petya ransomware och med CryptXXX ransomware.

- Skaparna till den skadliga koden ångrar sina handlingar och publicerar nycklarna, eller en mästarnyckel, såsom i TeslaCrypt fallet.

- En del inom rättsväsendet (t.ex. polisen) beslagtar en server med nycklar och delar dom. Ett sådant exempel är CoinVault.

Ibland fungerar det att betala lösensumman, men det finns ingen garanti att betalningen leder till att dina filer blir dekrypterade. Dessutom stödjer du brottslingarnas affärsmodell och gör dig delvis delaktig och skyldig till att fler och fler personer blir infekterade med ransomware.

Det är ingen hemlighet att ransomware, som krypterar data på användares system och sen begär en lösensumma har blivit ett enormt problem för cybersäkerheten de senaste åren. Det har blivit så utbrett att det enkelt kan kallas en epidemi. Antal användare som angripits med ransomware stiger, med 718.000 angripna användare mellan april 2015 och mars 2016: en ökning med 5.5 gånger jämfört med samma period under 2014-2015.

Polisen kan inte bekämpa cyberbrott, och speciellt inte ransomware på egen hand, och säkerhetsforskare kan inte göra det utan hjälp av rättsväsendet. Ansvaret för att bekämpa ransomware är delat mellan polisen, justitiedepartementet, Europol och IT-säkerhetsföretag, och kräver en enad ansträngning. Tillsammans kommer vi göra allt som står i vår makt att störa brottslingars sätt att tjäna pengar och återlämna filer till deras rättmätiga ägare, utan att de senast nämnda behöver betala stora summor pengar.

No More Ransom är ett internationellt initiativ som visar värdet av offentligt och privat sammarbete när man tar sig an cyberbrott. Detta samarbete går bortom geografiska gränser. Det huvusakliga målet med projektet är att dela kunskap och att utbilda användare över världen om hur man förhindrar ransomwareattacker. Vi tror att det tillslut leder till stöd för att reparera skadan hos offer jorden runt. Genom att återställa tillgång till deras system ger vi offren möjlighet att visa att de kan ta kommando och undvika att belöna brottslingar med en betald lösensumma.

I sitt första skede innehåller portalen fyra dekrypteringsverktyg för olika typer av skadlig kod. Alla verktyg som finns tillgängliga på hemsidan är gratis, och de kommer fungera för alla användare infekterade med hotet som nämns på hemsidan – oavsett var de befinner sig i världen.