Най-важните въпроси относно Ransomware и проектът No More Ransom.

- 1989: Първият известен ransomware, AIDS Trojan - 1989 (известен също като «PC Cyborg»), е написан от Джоузеф Поп

- 2005: През май се появява първото изнудване с ransomware

- 2006: В средата на 2006, червеи като Gpcode, TROJ.RANSOM.A, Archiveus, Krotten, Cryzip и MayArchive започват да използват усъвършенствани RSA схеми за криптиране, с постоянно увеличаващи се дължини на ключовете

- 2011: Появява се ransomware червей имитиращ съобщението за Windows Product Activation

- 2013: Ransomware червей базиран на Stamp.EK exploit kit основа и ransomware червей насочен към Mac OS X се появяват на сцената. CryptoLocker генерира около 5 милиона долара през последните месеци на годината

- 2015: Множество варианти на множество платформи предизвикват големи поражения

Криптиране с ransomware

- Той криптира личните ви файлове и директории (документи, електронни таблици, снимки и видео).

- Засегнатите файлове, след като един път са били криптирани, се изтриват и потребителите обикновено откриват текстови файл с инструкции за плащане в същата папка, в която се намират недостъпните файлове.

- Може да откриете проблема едва след като опитате да отворите някой от тези файлове.

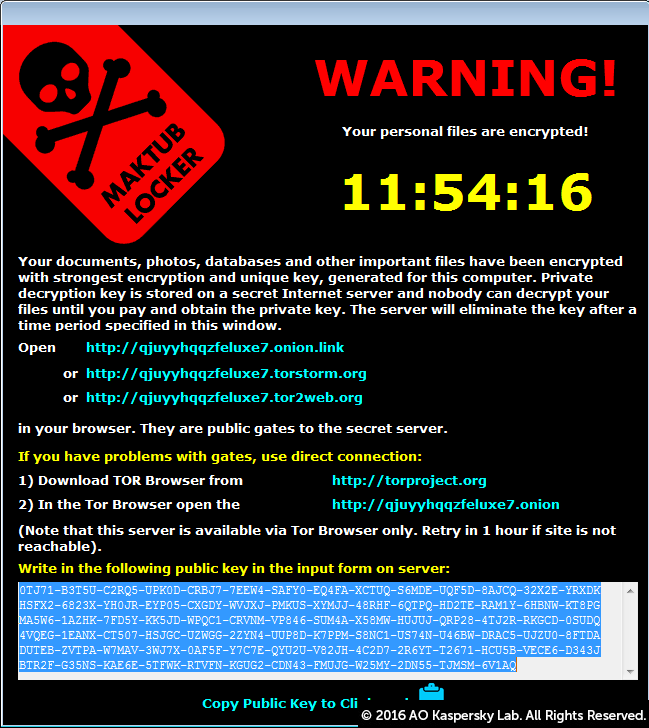

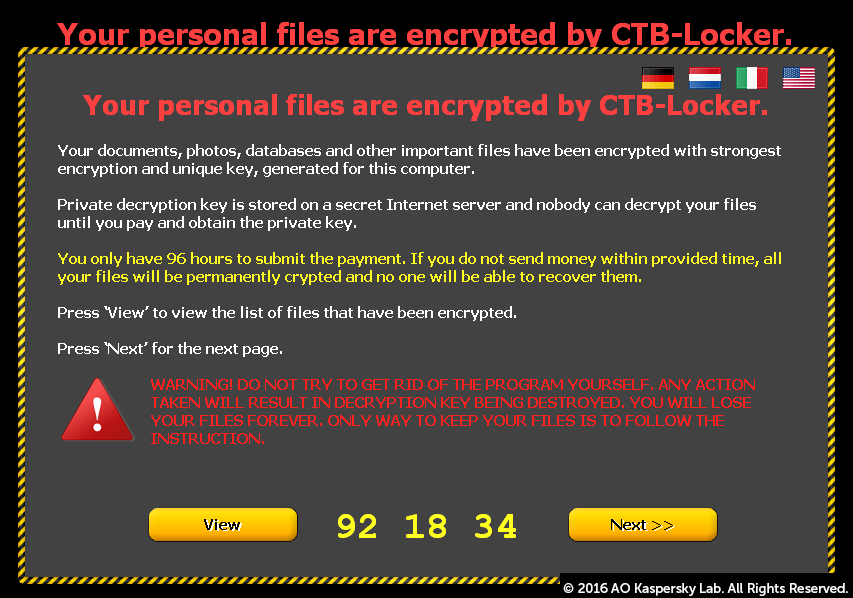

- Някои, но не всеки от този тип програми показват " заключен екран":

Заключен екран Ransomware - WinLocker

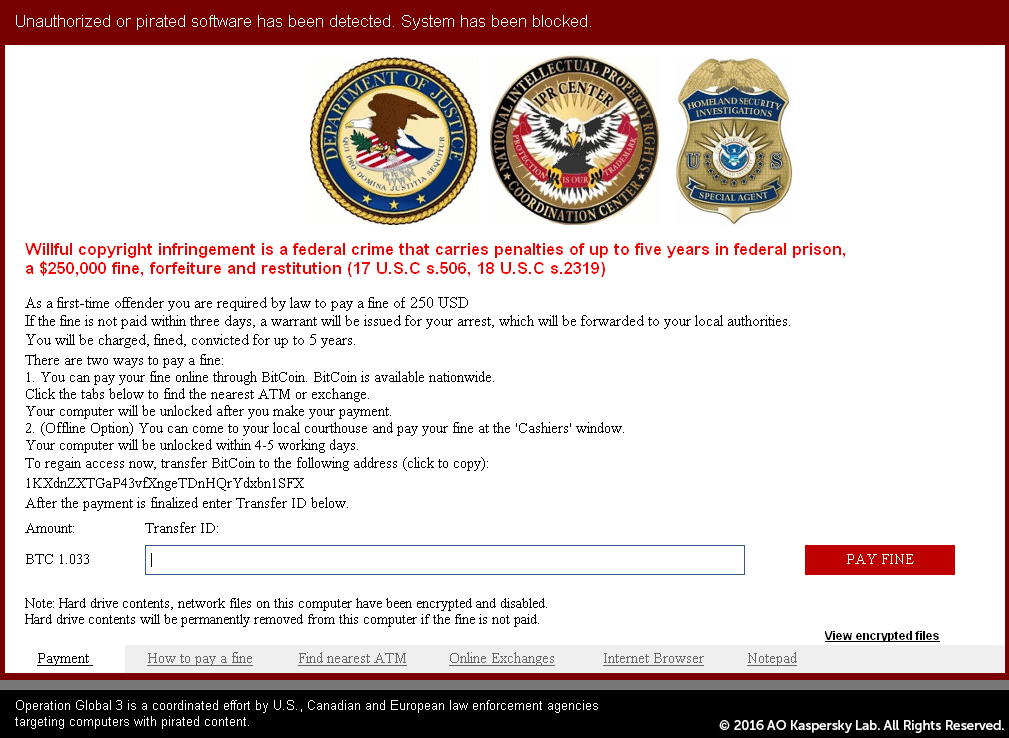

- Заключва екрана на компютъра и изисква плащане.

- Показва изображение на цял екран, което блокира всички останали прозорци.

- Личните файлове не се криптират.

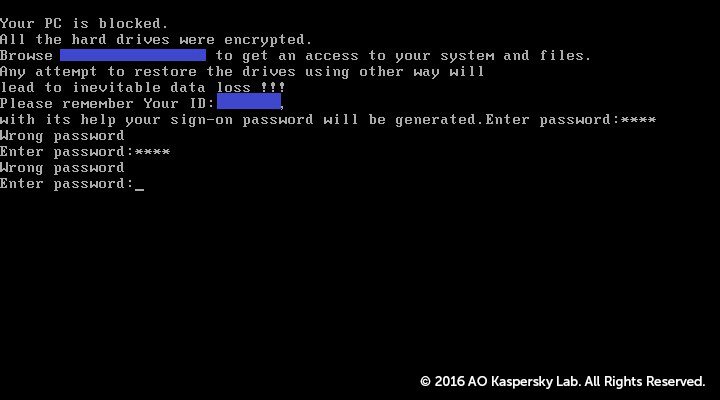

Първи зареждащ сектор (MBR) Ransomware

- Първи зареждащ сектор (MBR) е тази част от твърдия диск на компютъра, която позволява на операционната система да зареди.

- MBR ransomware променя MBR на компютъра и така прекъсва процеса на нормалното зареждане на системата.

- Вместо това, на екрана се появява искане за откуп.

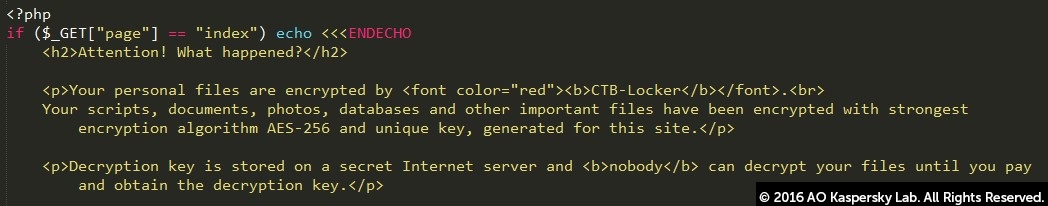

Ransomware криптиращ уеб сървъри

- Взима на прицел уеб сървърите и криптира голям брой от файловете качени на тях.

- Известни слабости в системите за управление на съдържанието често биват използвани за разгръщане на ransomware посредством уеб услуги.

Ransomware на мобилни устройства (Android)

- Мобилните устройства (най-вече тези с Android) могат да бъдат инфектирани през т. нар. „скрити зареждания“ (drive-by downloads).

- Те също могат да бъдат заразени чрез фалшиви приложения, които се маскират като популярни услуги като Adobe Flash или антивирусен продукт.

Плащането на откупа никога не е препоръчително, най-вече защото не гарантира разрешаване на проблема. Има също доста неща, които могат случайно да се объркат. Например, зловредният софтуер може да има бъгове, които да направят невъзможно възстановяването на криптираните данни, дори и със съответния ключ.

Освен това, ако откупът бъде платен, това ще е доказателство за киберпрестъпниците, че софтуерът за изнудване е ефективен. В резултат на това, те ще продължат действията си и ще търсят нови начини за експлоатиране на системите, което ще резултира в повече заразени устройства и повече пари в техните сметки.

Ransomware атаката обикновено се осъществява посредством прикачен към имейл файл, който може да бъде изпълним файл, архив или изображение. Един път щом прикаченият файл бъде отворен, зловредният код се освобождава и се настанява в системата на потребителя. Киберпрестъпниците могат също да заредят зловреден софтуер на уебсайтове. Когато даден потребител посети сайта, зловредният код се освобождава и се настанява в системата му.

Заразяването не става видно за потребителя веднага. Зловредният софтуер оперира тихо във фонов режим докато системата или механизмът за блокиране на данните се разгръща. След това се появява диалогов прозорец, който съобщава на потребителя, че данните му са заключени и поисква откуп, за да ги отключи отново. Дотогава става твърде късно за опазване на данните с помощта на каквито и да е мерки за защита.

За повече информация, моля вижте видеото отдолу:

Всеки потребител и всеки бизнес може да стане жертва на ransomware. Киберпрестъпниците не подбират и често се опитват да ударят максимално голям брой потребители, за да да генерират възможно най-голяма печалба.

Да, защото киберпрестъпниците са наясно, че организациите е по-вероятно да платят, предвид това, че задържаните данни обикновено са ценни и жизненоважни за продължаването на дейността на съответния бизнес. Освен това, понякога може да излезе по-евтино да се плати откупа, отколкото да се възстановят резервните копия.

Ransomware е в апогея си - в обращение има повече от 50 различни фамилии на този зловреден софтуер - и той бързо еволюира. С всеки нов вариант идва по-добро криптиране и нови опции. Това не е нещо, което просто можете да подминете!

Една от причините да е толкова трудно да се намери универсално решение е фактът, че криптирането само по себе си не е зловредно. То всъщност е отлична разработка и много качествени програми го използват.

Първият крипто-зловреден софтуер използва алгоритъм със симетрични ключове, с един и същ ключ за криптиране и декриптиране. Увредените данни обикновено могат да се дешифрират успешно с помощта на компании предлагащи киберзащита. С времето, киберпрестъпниците започнаха да имплементират алгоритми за асиметрично криптиране, които използват два различни ключа - публичен за криптиране на файловете и личен за декриптиране.

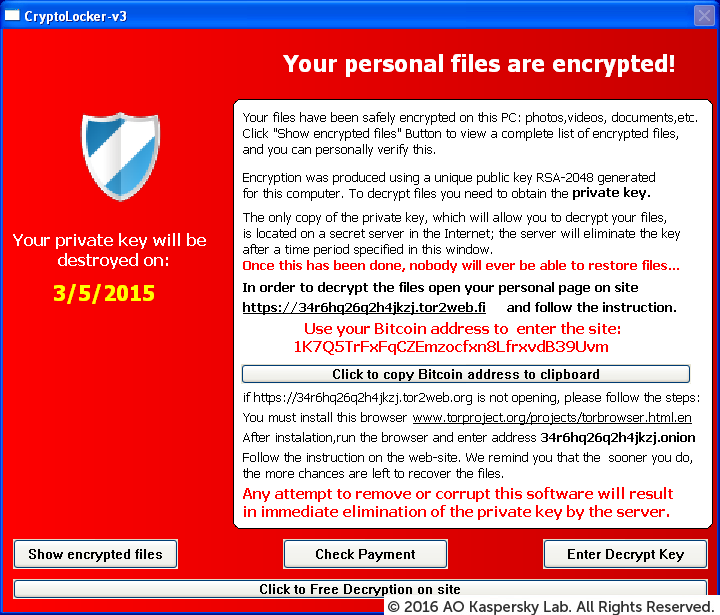

Троянецът CryptoLocker е един от най-известните ransomware. То също използва алгоритъм с публични ключове. Всеки заразен компютър се свързва със сървъра за управление и контрол, за да свали публичния ключ. Личният ключ е достъпен само за киберпрестъпниците, които са написали CryptoLocker софтуера. Обикновено жертвата има не повече от 72 часа да плати откупа преди личният ключ да бъде изтрит завинаги, а без него става невъзможно да се декриптира който и да е от криптираните файлове.

Така че, първо трябва да помислите за предотвратяване. Повечето антивирусни програми вече включват компонент, който помага да се идентифицира ransomware заплахата в ранните стадии на инфектирането, без загуба на важни данни. Важно е потребителите да се уверят, че тази функционалност в техните антивирусни програми е включена.

Проектът “No More Ransom” едва започна, но ние работим непрекъснато с други компании осигуряващи защита, както и с правоохранителните агенции, за да идентифицираме колкото може повече ключове, за възможно най-много варианти. Ако разполагате с информация, която мислите, че може да е от полза, моля споделете я с нас.

Crypto Sheriff е инструмент, създаден да помага за идентифициране на типа ransomware, засегнал вашето устройство. Това ще ни позволи да проверим дали има налично решение за декриптиране. Моля вижте видеото отдолу, за да разберете как работи:

Възможно е. Понякога получаваме само допълнителен пакет с ключове, затова, моля, продължете да проверявате уебсайта.

Това е възможно в следните случаи:

- Авторите на зловреден код допускат грешка при имплементирането, като оставят възможност да се разбие шифъра. Такъв бе случаят със софтуерите за изнудване Petya и CryptXXX.

- Авторите на зловреден код се разкаят за действията си и публикуват ключовете, или главния ключ, както е в случая с TeslaCrypt.

- Правоохранителните агенции прихващат сървър с ключове на него и ги споделят. Такъв пример е CoinVault.

Понякога плащането на откупа също сработва, но няма никаква гаранция, че като платите ще получите файловете си декриптирани. Освен това, така ще подкрепите криминалния бизнес модел и по този начин ще сте отчасти отговорни за заразяването и на други с ransomware.

Не е тайна, че ransomware софтуерът, който криптира системите на потребителите и след това иска откуп, се е превърнал в огромен проблем за киберзащитата през последните няколко години. Той се е разпространил толкова много, че лесно би могъл да се определи като епидемия. Броят на атакуваните главоломно расте с 718 000 потребители засегнати между април 2015 и март 2016: 5.5 пъти повече спрямо същия период за 2014-2015 г.

Полицията не може да се бори сама с киберпрестъпленията, и ransomware в частност. А разработчиците в сферата на сигурността не могат да се справят без подкрепата на правоохранителните агенции. Отговорността за борбата с ransomware е споделена между полицията, Министерството на правосъдието, Европол и компаниите за IT сигурност, и изисква обединени усилия. Заедно ще направим всичко по силите си да разтурим криминалните схеми за правене на пари и да върнем данните на законните им притежатели, без да се налага последните да плащат големи суми за това.

"No More Ransom" е интернационална инициатива, която показва колко ценно може да бъде публично-частното партньорство при предприемане на сериозни действия срещу киберпрестъпленията. Това партньорство се разпростира отвъд географските граници. Основната цел на проекта е да се споделят знания и да се обучат потребителите от цял свят как да предотвратяват ransomware атаки. Вярваме, че това евентуално ще доведе до подкрепа за поправяне на щетите, нанесени на потребители от цял свят. С възстановяване на достъпа до техните системи, ние насърчаваме потребителите, като им показваме, че могат да предприемат конкретни действия и да избегнат осребряването на търсения от престъпниците откуп.

В първоначалния си етап, порталът съдържа четири инструмента за декриптиране на различни типове зловреден софтуер. Всички налични инструменти на уебсайта са безплатни и работят за всеки потребител срещу споменатата в сайта заплаха - независимо къде се намират на глобуса.